知识库与软件

-1' OR 374=374 or 'mF5u9TGo'='

文档编号:130

浏览:29303 评分:356

最后更新于:2008-08-15

(一)、配置HiPER作为L2TP服务器

图1方案——HiPER作为L2TP服务器

本方案使用L2TP协议建立VPN隧道,如图5-5所示,在上海公司总部使用HiPER VPN网关作为L2TP 服务器,在北京放置任意品牌的标准VPN路由器(推荐使用HiPER VPN网关)作为L2TP客户端,移动用户使用Windows操作系统内置的L2TP客户端软件。地址如下:

上海的HiPER:

局域网网段IP地址:192.168.123.0/24

HiPER的LAN口IP地址:192.168.123.1/24

HiPER的WAN口IP地址:202.101.35.218/24

北京的路由器

局域网网段IP地址:192.168.16.0/24

路由器的LAN口IP地址:192.168.16.1/24

移动用户:

使用Windows操作系统通过L2TP拨号完成隧道连接。

一、 配置HiPER作为L2TP服务器(LAN到LAN/移动用户拨入)

1. 为北京的路由器创建L2TP 拨入帐号

在VPN配置—>PPTP和L2TP中,选择“添加”选项,然后在配置参数项中依次输入以下内容,再单击“保存”按钮。

“设置名”:vpn_bj

“业务类型”:拨入(服务器)

“用户类型”:LAN到LAN

“密码”:vpntest

“确认密码”:vpntest

“密码验证方式”:PAP

“远端内网IP地址”:192.168.16.1(L2TP隧道对端局域网所使用的IP地址)

“远端内网子网掩码”:255.255.255.0

“分配IP地址”:选中

“地址池开始地址”:10.10.10.10(不能和整个VPN方案中已有IP地址段重复)

“地址池地址数”:50

2. 为移动用户创建L2TP拨入帐号

在VPN配置—>PPTP和L2TP中,选择“添加”选项,然后在配置参数项中依次输入以下内容,再单击“保存”按钮。

“设置名”:vpn_mobile

“业务类型”:拨入(服务器)

“用户类型”:移动用户

“密码”:vpntest

“确认密码”:vpntest

“密码验证方式”:PAP

“分配IP地址”:选中(同本节1中配置)

“地址池开始地址”:10.10.10.10(同本节1中配置)

“地址池地址数”:50(同本节1中配置)

二、配置HiPER作为L2TP客户端(LAN到LAN)

配置同(配置HiPER作为L2TP客户端)。

在VPN配置—>PPTP和L2TP中,选择“添加”选项,然后在配置参数项中依次输入以下内容,再单击“保存”按钮。

“设置名”:vpn_sh

“业务类型”:拨出(客户端)

“用户名”:vpn_bj

“协议类型”:L2TP

“密码”:vpntest

“确认密码”:vpntest

“密码验证方式”:PAP

“远端内网IP地址”:192.168.123.1(VPN隧道对端局域网所使用的IP地址)

“远端内网子网掩码”:255.255.255.0

“隧道服务器地址(名)”:202.101.35.218

三、 配置Windows 2000作为L2TP客户端(移动用户)

按照以下步骤配置Windows 2000计算机,使其成为L2TP客户端。

1. 配置L2TP拨号连接

1) 进入Windows 2000的“开始”à“设置”à“网络与拨号连接”à“新建连接”。

2) 启动“网络连接向导”,单击“下一步”。

3) 在“网络连接类型”中,选择“通过Internet连接到专用网络”,单击“下一步”。

4) 选择“不拨初始连接”,单击“下一步”。

5) 在“目的地址”一栏,输入准备连接的L2TP服务器的IP地址“202.101.35.218”,单击“下一步”。

6) 选择“只是我自己可以使用此连接”,单击“下一步”。

7) 输入“您为这个连接使用的名称”为“l2tp”。

8) 单击“完成”。

9) 双击“l2tp”连接,在l2tp连接窗口,单击“属性”。

10) 进入“安全措施”属性页面,选择“高级(自定义设置)”,单击“设置”。

11) 在“数据加密”中选择“可选加密(没有加密也可以连接)”。

12) 在“允许这些协议”选中“不加密的密码(PAP)”、“质询握手身份验证协议(CHAP)”、“Microsoft CHAP(MS-CHAP)”,单击“确定”。

13) 进入“网络”属性页面,在“我正在呼叫的VPN服务器的类型”选择“第2层隧道协议(L2TP)”。

14) 单击“确定”,保存所做的修改。

2. 禁用IPSec

1) 双击“l2tp”连接,在l2tp连接窗口,单击“属性”。

2) 选择“网络”属性页面。

3) 确认“NWLink IPX/SPX/NetBIOS Compatible Transport Prococol”协议没有被选中。

4) 选择“Internet协议(TCP/IP)”,单击“属性”。

5) 单击“高级属性”属性页面。

6) 进入“选项”属性页面,选择“IP安全机制”,单击“属性”。

7) 确认“不使用IPSec”被选中。

8) 单击“确定”,关闭连接属性窗口。

3. 修改注册表

缺省的Windows 2000 L2TP传输策略不允许L2TP传输不使用IPSec加密,可以通过修改Windows 2000注册表来禁用缺省的行为。

方法一:单击“导出WINDOWS注册表文件”超链接,即可导出并保存WINDOWS注册表文件(文件名为“l2tp.reg”)到主机,运行该文件后即可修改注册表,改动后重启电脑以使改动生效。

方法二:手工修改:

1) 进入Windows 2000的“开始”à“运行”里面输入“Regedt32”,打开“注册表编辑器”,定位“HKEY_Local_Machine \ System \ CurrentControl Set \ Services \ RasMan \ Parameters ”主键。

2) 选择“编辑”à“添加数值”,为该主键添加以下键值:

数值名称:ProhibitIpSec

数据类型:reg_dword

值:1

3) 保存所做的修改,重新启动电脑以使改动生效。

4. 使用L2TP隧道连接到HiPER L2TP服务器

1) 确认计算机已经连接到Internet(可能是拨号连接或者是固定IP接入)。

2) 启动前面步骤中创建的“l2tp”拨号连接。

3) 输入l2tp连接的用户名“vpn_mobile”和密码“vpntest”。

4) 单击“连接”。

5) 连接成功后,在MS-DOS方式下输入“ipconfig”,可以看到一个在L2TP服务器地址池中的地址,就是L2TP服务器分配给本机的IP地址。

四、 配置Windows XP作为L2TP客户端(移动用户)

按照以下步骤配置Windows XP计算机,使其成为L2TP客户端。

1. 配置L2TP拨号连接:

1) 进入Windows XP的“开始”à“设置”à“控制面板”,选择“切换到分类视图”。

2) 选择“网络和Internet连接”。

3) 选择“创建一个到您的工作位置的网络连接”。

4) 选择“虚拟专用网络连接(V)”,单击“下一步”。

5) 为连接输入一个名字为“l2tp”,单击“下一步”。

6) 选择“不拨初始连接”,单击“下一步”。

7) 输入准备连接的L2TP服务器的IP地址“202.101.35.218”,单击“下一步”。

8) 单击“完成”。

9) 双击“l2tp”连接,在l2tp连接窗口,单击“属性”。

10)选择“安全”属性页面,选择“高级(自定义设置)”,单击“设置”。

11)在“数据加密”中选择“可选加密(没有加密也可以连接)”。

12)在“允许这些协议”选中“不加密的密码(PAP)”、“质询握手身份验证协议(CHAP)”、“Microsoft CHAP(MS-CHAP)”,单击“确定”。

13)选择“网络”属性页面,在“VPN类型”选择“L2TP IPSec VPN”。

14)确认“Internet协议(TCP/IP)”被选中。

15)确认“NWLink IPX/SPX/NetBIOS Compatible Transport Prococol”、“微软网络文件和打印共享”、“微软网络客户”协议没有被选中。

16)单击“确定”,保存所做的修改。

2. 修改注册表

缺省的Windows XP L2TP传输策略不允许L2TP传输不使用IPSec加密。可以通过修改Windows XP注册表来禁用缺省的行为:

方法一:在“PPTP/L2TP信息列表”中,单击“导出WINDOWS注册表文件”超链接,导出并运行l2tp.reg文件即可修改注册表,改动后重启电脑以使改动生效。

方法二:运行光盘\registry\目录下的l2tp.reg文件。

方法三:手工修改:

1) 进入Windows XP的“开始”à“运行”里面输入“Regedt32”,打开“注册表编辑器”,定位“HKEY_Local_Machine \ System \ CurrentControl Set \ Services \ RasMan \ Parameters ”主键。

2) 为该主键添加以下键值:

键值:ProhibitIpSec

数据类型:reg_dword

值:1

3)保存所做的修改,重新启动电脑以使改动生效。

3. 使用L2TP隧道连接到HiPER L2TP服务器

1) 确认计算机已经连接到Internet(可能是拨号连接或者是固定IP接入)。

2) 启动前面步骤中创建的“l2tp”拨号连接。

3) 输入l2tp连接的用户名“vpn_mobile”和密码“vpntest”。

4) 单击“连接”。

5) 连接成功后,在MS-DOS方式下输入“ipconfig”,可以看到一个在HiPER L2TP 服务器地址池中的地址,就是HiPER L2TP 服务器分配给本机的IP地址。

在VPN配置—>PPTP和L2TP中,可以查看“PPTP/L2TP信息列表”,检查HiPER(作为L2TP服务器)连接以后的相关状态信息,如表1、表2所示。

.jpg)

表1 HiPER作为L2TP服务器— PPTP-L2TP信息列表

.jpg)

表2 HiPER作为L2TP服务器— VPN信息列表(续表1)

当L2TP客户端成功连接到L2TP服务器之后,“会话状态”由“关闭”变成“已连接”,“协议类型”显示为“L2TP”。同时“虚接口地址”显示为分配给L2TP客户端的IP地址。此时“使用时间”开始计时,如果隧道有数据流量,那么“出流量”和“入流量”则开始计数。如果隧道没有数据流量,那么“空闲时间”开始计时。

(二)、 配置HiPER作为L2TP客户端

图2方案——HiPER作为L2TP客户端

在本方案中,某公司总部在上海。在北京有一个分公司希望可以实现两地局域网内部资源的相互访问。

本方案使用L2TP协议建立VPN隧道,如图2所示,在上海公司总部使用任意品牌的标准VPN路由器(推荐使用HiPER VPN网关)作为L2TP服务器,在北京使用HiPER VPN网关作为L2TP客户端。地址如下:

北京(L2TP客户端):

局域网网段IP地址:192.168.16.0/255.255.255.0

HiPER的LAN口IP地址:192.168.16.1/255.255.255.0

上海(L2TP服务器):

局域网网段IP地址:192.168.123.0/255.255.255.0

路由器的LAN口IP地址:192.168.123.1/255.255.255.0

路由器的WAN口IP地址:202.101.35.218/255.255.255.0

一、 配置HiPER作为L2TP客户端(LAN到LAN)

在VPN配置—>PPTP和L2TP中,选择“添加”选项,然后在配置参数项中依次输入以下内容,再单击“保存”按钮。

“设置名”:vpn_sh

“业务类型”:拨出(客户端)

“用户名”:vpn_bj

“协议类型”:L2TP

“密码”:vpntest

“确认密码”:vpntest

“密码验证方式”:PAP

“远端内网IP地址”:192.168.123.1(VPN隧道对端局域网所使用的IP地址)

“远端内网子网掩码”:255.255.255.0

“隧道服务器地址(名)”:202.101.35.218

二、 配置HiPER作为L2TP服务器(LAN到LAN)

配置同章节5.2.1.1(配置HiPER作为L2TP服务器)。

三、 配置Windows 2000 Server作为L2TP服务器(LAN到LAN)

按照以下步骤配置Windows 2000 Server计算机,使其成为PPTP服务器。

1. 配置“路由和远程访问”服务:

1) 进入Windows 2000 Server的“开始”--“程序”--“管理工具”--“路由和远程访问”配置界面,如图3所示。

.png)

图3路由和远程访问界面一

2) 选择“服务器状态”,单击鼠标右键,选择“添加服务器”。

3) 选择“这台计算机”,单击“确定”,出现如图4所示界面。

.png)

图4路由和远程访问界面二

4) 选择上一步添加的计算机,单击鼠标右键,选择“配置和启用路由和远程访问”。

5) 单击“下一步”。

6) 选择“手动配置服务器”,单击“下一步”。

7) 单击“完成”。

8) 单击“是”,以开启“路由和远程访问”服务,如图5所示。

.png)

图5路由和远程访问界面三

9) 选择“SERVER”,单击鼠标右键,选择“属性”。

.png)

图6 SERVER(本地)属性界面

10) 进入“常规”属性页面,在“启用此计算机作为”选中“路由器”、“用于局域网和请求拨号路由选择”、“远程访问服务器”,如图6 所示。

11) 进入“安全”属性页面,在“验证提供程序”,选择“Windows身份验证”,单击“身份验证方法”。

12) 选中“Microsoft加密身份验证(MS-CHAP)”、“加密身份验证(CHAP)”、“不加密的密码(PAP)”,单击“确定”,如图7所示。

.png)

图7 身份验证方法界面

13) 进入“IP”属性页面,选中“启用IP路由”,选中“允许基于IP的远程访问和请求拨号连接”。选择“静态地址池”,单击“添加”。

14) 输入起始IP地址“192.168.123.201”,地址数“50”(输入Windows 2000 Server局域网端口所在网段一段空闲的IP地址),单击“确定”,如图8所示。

.png)

图8 新建地址范围界面

15) 在“适配器”,选中“允许RAS选择适配器”(如果计算机只安装了一块网卡,看不到此选项),单击“确定”。

16) 选择“远程访问策略”,单击鼠标右键,选择“新建远程访问策略”。

17) 填入远程访问策略的名称“vpn”,单击“下一步”。

18) 单击“添加”。

19) 选中“NAS-Port-Type”,单击“添加”。

20) 将“可用类型”“Virtual(VPN)”添加到“选择的类型”中,单击“确定”,如图9所示。

.png)

图9 NAS-Port-Type界面

21) 单击“下一步”。

22) 选中“授予远程访问权限”,单击“下一步”。

23) 单击“编辑配置文件”。

24) 在“身份验证”属性页面,选中“Microsoft加密身份验证(MS-CHAP)”、“加密身份验证(CHAP)”、“未加密的密码(PAP,SPAP)”,单击“确定”,如图10所示。

.png)

图10 编辑拨入配置文件界面

25) 单击“确定”。

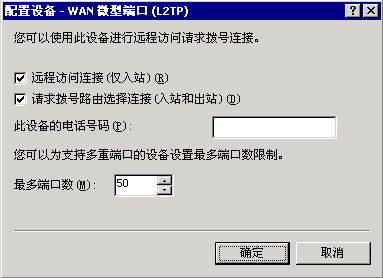

26) 选中“端口”,单击鼠标右键,选择“属性”。

27) 选中“WAN微型端口(L2TP)”,单击“配置”。

28) 根据实际L2TP客户端的数量,调整“最多端口数”,单击“确定”,如图11所示。

图11配置设备界面

29) 路由和远程访问服务配置完成。

3. 修改注册表:缺省的Windows 2000 Server传输策略不允许L2TP传输不使用IPSec加密。可以通过修改Windows 2000 Server注册表来禁用缺省的行为。

方法一:运行光盘\registry\目录下的l2tp.reg文件。

方法二:手工修改:

1) 进入Windows 2000的“开始”à“运行”里面输入“Regedt32”,打开“注册表编辑器”,定位“HKEY_Local_Machine \ System \ CurrentControl Set \ Services \ RasMan \ Parameters ”主键。

2) 选择编辑à添加数值,为该主键添加以下键值:

数值名称:ProhibitIpSec

数据类型:reg_dword

值:1

3) 保存所做的修改,重新启动电脑以使改动生效。

4. 配置拨入的L2TP用户帐号:

1) 进入Windows 2000 Server的“开始”à“程序”à“管理工具”à“计算机管理”(注意:如果配置了Windows 2000 Server成为域控制器,可以在Active Directory的用户管理中添加用户帐号)。

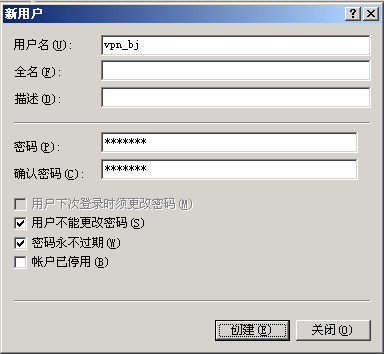

2) 选中“本地用户和组”à“用户”,单击鼠标右键,选择“新用户”,进入如图12所示界面。

3) 首先依次填入以下参数:

“用户名”:vpn_bj

“密码”:vpntest

“确认密码”:vpntest

“用户下次登录时须更改密码”:取消选中

“用户不能更改密码”:选中

“密码永不过期”:选中

然后单击“创建”。

图12 新用户界面

4) 选中上一步新建的“vpn_bj”用户,单击鼠标右键,选择“属性”。

5) 在“拨入”属性页面,在“远程访问权限”选择“通过远程访问策略控制访问”。

6) 在“回拨选项”选择“不回拨”。

7) 选中“分配静态IP地址”,从地址池中选择一个IP地址192.168.123.240(在“路由和远程访问”中第14步配置)作为分配给此帐号的IP地址。

8) 选中“应用静态路由”。

9) 单击“添加路由”,进入如图13所示界面。

10) 填入北京路由器局域网的网段,目标:192.168.16.0,网络掩码:255.255.255.0,跃点数“1”,单击“确定”。

图13 添加静态路由界面

11) 单击两次“确定”。

12) L2TP用户帐号配置完成。

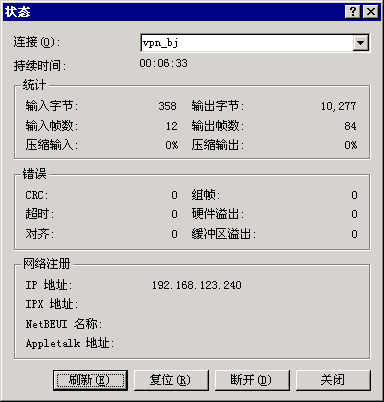

5. 查看L2TP隧道连接状态:

进入Windows 2000 Server的“开始”à“程序”à“管理工具”à“路由和远程访问”,选中“远程访问客户端”,可以在窗口右侧看到拨入的用户信息。

双击拨入的用户,可以查看一些实时的L2TP隧道连接状态信息,如图14所示。

图14 VPN状态信息界面

四、 配置Cisco路由器作为L2TP服务器(LAN到LAN)

按照以下步骤配置Cisco路由器,使其成为L2TP服务器。Cisco在做VPN接入的时候,必须配置Radius Server为Cisco验证用户身份、添加用户路由。

图15 方案——Cisco路由器作为L2TP服务器

1. 配置Cisco成为L2TP服务器

//配置L2TP服务器的全局参数

vpdn enable

vpdn-group 1

accept-dialin

protocol L2TP

virtual-template 1

local name runway

lcp renegotiation always

no l2tp tunnel authentication

//配置L2TP服务器的Virtual-Template(IP地址unnumbered路由器WAN口)

interface Virtual-Template1

ip unnumbered Ethernet0/0

peer default ip address pool default

ppp authentication pap

//配置L2TP地址池

ip local pool default 10.0.0.1 10.0.0.254

2. 配置Cisco的成为Radius client

//配置一个Cisco访问帐号

username admin password admin321

//配置Cisco的AAA

aaa new-model

aaa authentication login default local

aaa authentication ppp default group radius local

aaa authorization network default group radius local

aaa accounting exec default start-stop group radius

aaa accounting network default start-stop group radius

//配置Radius Server的IP地址和口令

radius-server host 192.168.123.10 auth-port 1812 acct-port 1813

radius-server retransmit 3

radius-server key testing123

3. 在Windows 2000 Server上安装“Internet验证服务”:

1) 进入Windows 2000 Server的“开始”à“设置”à“控制面板”à“添加/删除程序”。

2) 选择“添加/删除Windows组件”。

3) 选择组件à网络服务à Internet验证服务,单击确定。

4) 如果需要的话插入Microsoft Windows 2000 Server安装软盘或者CD。

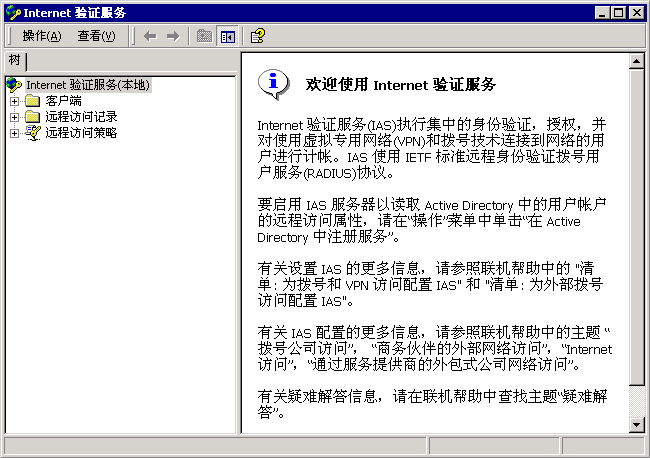

4. 配置Windows2000 Serve的“Internet验证服务”:

1) 进入Windows 2000 Server的“开始”à“程序”à“管理工具”à “Internet验证服务”配置界面,如图16所示。

图16 Internet验证服务界面

2) 选中“客户端”,单击鼠标右键,选择“新建客户端”。

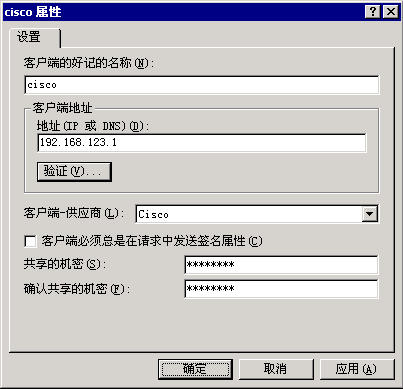

3) “为客户端输入一个好记的名称”填入“cisco”,“协议”选择“RADIUS”,单击下一步。

4) 填入“客户端地址(IP或DNS)”:192.168.123.1;“客户端-供应商”:RADIUS Standard;“共享的机密”:testing123;“确认共享的机密”:testing123。确认“客户端必须总是在请求中发送签名属性”没有被选中,然后单击“完成”,如图17所示。

图17cisco属性界面

5) 选择“远程访问策略”,单击鼠标右键,选择“新建远程访问策略”。

6) 填入远程访问策略的名称“cisco”,单击“下一步”。

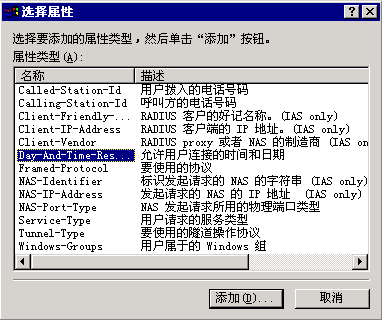

7) 单击“添加”,进入如图5-22所示界面。

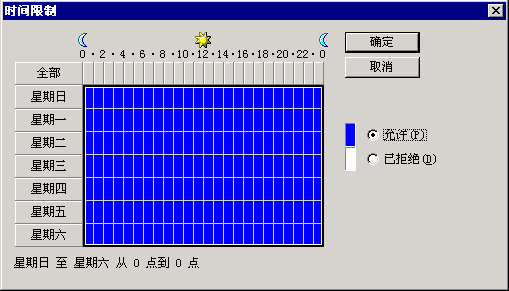

8) 选中“Day-And-Time-Restrictions”,单击“添加”,进入如图18所示界面。

图18 选择属性界面

9) 选择“允许”,单击确定。

图19 时间限制界面

10) 选中“授予远程访问权限”,单击“下一步”。

11) 单击“编辑配置文件”。

12) 在“身份验证”属性页面(如图20所示),选中“Microsoft加密身份验证(MS-CHAP)”、“加密身份验证(CHAP)”、“未加密的密码(PAP,SPAP)”,单击确定。

.png)

图20 时间限制界面

13) 单击“确定”。

5. 配置拨入的L2TP用户帐号:

1) 进入Windows 2000 Server的“开始”à“程序”à“管理工具”à“计算机管理”(注意:如果配置了Windows 2000 Server成为域控制器,可以在Active Directory的用户管理中添加用户帐号)。

2) 选中“本地用户和组”à“用户”,单击鼠标右键,选择“新用户”,进入如图21所示界面。

3) 首先依次填入以下参数:

“用户名”:vpn_bj

“密码”:vpntest

“确认密码”:vpntest

“用户下次登录时须更改密码”:取消选中

“用户不能更改密码”:选中

“密码永不过期”:选中

然后单击“创建”。

.png)

图21新用户界面

4) 选中上一步新建的“vpn_bj”用户,单击鼠标右键,选择“属性”。

5) 在“拨入”属性页面,在“远程访问权限”选择“通过远程访问策略控制访问”。

6) 在“回拨选项”选择“不回拨”。

7) 选中“分配静态IP地址”,从Cisco VPN地址池中选择一个IP地址10.0.0.123(在“路由和远程访问”中第14步配置)作为分配给此帐号的IP地址。

8) 选中“应用静态路由”。

9) 单击“添加路由”,进入如图22所示界面。

10)填入北京路由器局域网的网段,目标:192.168.16.0,网络掩码:255.255.255.0,跃点数“1”,单击确定。

.png)

图22 添加静态路由界面

11)单击两次“确定“。

12)VPN用户帐号配置完成。

五、 配置Fortigate防火墙作为L2TP服务器(LAN到LAN)

按照以下步骤配置Fortigate防火墙,使其成为L2TP服务器。

1. 配置用户:

1) 进入的Fortigate防火墙“设置用户”à“本地”页面,单击“新建”,进入如图23所示界面。

2) 输入L2TP VPN的“用户名称”为“vpn_bj”;“输入密码”为“vpntest”,单击确定

图23 新建用户界面

2. 配置用户组:

1) 进入Fortigate防火墙的“设置用户”à“用户组”,单击“新建”,进入如图24所示界面。

2) 填入“组名”为“l2tp”,将“vpn_bj”用户添加到组员中去。单击“确定”。

图24 新建用户组界面

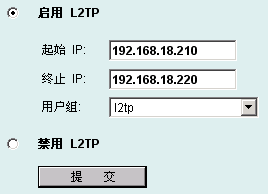

3. 启用L2TP:

1) 进入Fortigate防火墙的“虚拟专网”à“L2TP”,进入如图25所示界面。

2) 选中“启用L2TP”,设置“起始IP”为192.168.18.210,“终止IP”为192.168.18.220(任意其他网段一段空闲的IP地址),“用户组”选择上一步新建的“l2tp”用户组,单击提交。

图25启用L2TP界面

4. 设置防火墙策略:

1) 进入Fortigate防火墙的“防火墙”à“地址”页面。

2) 选择“外部接口”为“internal”,单击“新建”,进入如图26所示界面。

3) 设置地址名称为“lan123”,“IP地址”、“子网掩码”为Fortigate防火墙的局域网网段“192.168.123.0”、“255.255.255.0”,单击“确定”。

图26新设地址界面一

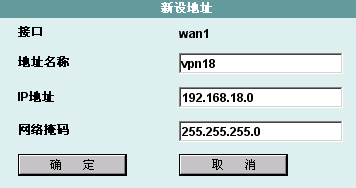

4) 选择“外部接口”为“wan1”(Fortigate防火墙的Internet接口),单击“新建”,进入如图27所示界面。

5) 设置地址名称为“vpn18”,“IP地址”、“子网掩码”为第3步设置的Fortigate防火墙的L2TP地址池所在的网段“192.168.18.0”、“255.255.255.0”,单击确定。

图27新设地址界面二

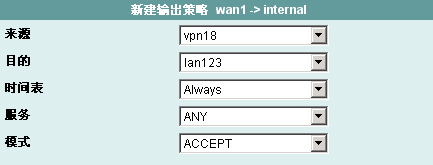

6) 进入Fortigate防火墙的“防火墙”à“策略”页面。

7) 单击“wan1à internal”接口,进入“wan1à internal”策略设置界面,单击新建,进入如图28所示界面。

8) “来源”地址选择上面设定的“vpn18”地址段,“目的”地址选择上面设定的“lan123”地址段,完成其他防火墙设置策略后单击确定。

图28 新建输出策略界面

在VPN配置—>PPTP和L2TP的“PPTP/L2TP信息列表”中,检查HiPER VPN网关(作为L2TP客户端)连接前后的相关状态信息,如表3、表4所示:

表83HiPER作为L2TP客户端— PPTP/L2TP信息列表

表4 HiPER作为L2TP客户端— PPTP/L2TP信息列表(续表5-8)

当L2TP客户端成功连接到L2TP服务器之后,“会话状态”由“关闭”变成“已连接”,同时获得L2TP服务器分配的“虚接口地址”为“10.10.10.10”。此时“使用时间”开始计时,如果隧道有数据流量,那么“出流量”和“入流量”则开始计数。如果隧道没有数据流量,那么“空闲时间”开始计时。

沪公网安备 31011702003579号

沪公网安备 31011702003579号