知识库与软件

HiPER的IPSec的综合应用(HiPER ReOS 2008 VPN配置手册)

文档编号:193

浏览:12958 评分:26

最后更新于:2008-08-15

一、NAT穿透——HiPER和Netscreen

图6-32 方案——NAT穿透(HiPER和Netscreen)

在本例中,如图6-32所示,通过使用带有预共享密钥的IKE协议,采用“自动”密钥方式在上海分公司和北京总部之间建立IPSec隧道,在北京使用Netscreen;在上海使用HiPER VPN网关。在上海,HiPER通过一个NAT设备连到公共网络,它将所有来自HiPER的数据包的外部包头中的初始IP源地址(200.200.200.163)替换成新地址222.64.25.254。在第一阶段协商过程中,隧道两端设备(HiPER和Netscreen)将检测双方均否都支持NAT-T,NAT是否沿着数据路径出现。地址及预设参数如下:

上海的HiPER:

WAN口: 200.200.200.163/24

静态网关:200.200.200.254/24

LAN口: 192.168.1.1/24

北京的Netscreen:

ethernet3口: 202.101.36.46/24

静态网关:202.101.36.1/24

LAN口: 192.168.2.1/24

1. 配置上海的HiPER VPN网关

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:to_bj

“设置方式”:自动

“自动方式”:动态连接到网关

“远端网关地址(名)”:202.101.36.46

“远端内网地址”:192.168.2.0

“远端内网掩码”:255.255.255.0

“本地绑定”:WAN(eth2)

“本地内网地址”:192.168.1.0

“本地内网掩码”:255.255.255.0

“本地身份ID”:hipersh@abccompany.com

“本地身份类型”:Email地址

“预共享密钥”(安全选项):h1i2p3e4r5

“加密认证算法1”(安全选项):esp-aes128-sha

高级选项中:

“协商模式”:野蛮模式

“DPD”:选中

“NAT穿透”:选中

“端口”:500

“维持”:20

2. 配置北京的Netcreen

这里只给出基于WEB UI方式下配置Netscreen的方法。

配置接口–安全区段

1) 进入“Network”à“Interfaces”,单击“ethernet7 ”后的“Edit”超链接,输入以下内容,然后单击“OK”按钮。

“Zone Name”:Trust

“IP Address/Netmask”:192.168.2.1/24

2) 进入“Network”à“Interfaces”,单击“ethernet3”后的“Edit”超链接,输入以下内容,然后单击“OK”按钮。

“Zone Name”:Untrust

“IP Address/Netmask”:202.101.36.46/24

配置地址

3) 进入“Objects”à“Addresses”à“ List”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Address Name”:Trust_lan

“IP Address/Domain Name”:选中“IP/Netmask”

“IP/Netmask”:192.168.2.0/24

“Zone”:Trust

4) 进入“Objects”à“Addresses”à“ List”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Address Name”:sh_office

“IP Address/Domain Name”:选中“IP/Netmask”

“IP/Netmask”:192.168.1.0/24

“Zone”:Untrust

配置VPN

5) 进入“VPNs”à“AutoKey Advanced”à“Gateway”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Gateway Name”:To_shanghai

“Security Level”:Custom

“Remote Gateway Type”:选中“Dynamic IP Address”

“Peer ID”:hipersh@abccompany.com

“Preshared Key”:h1i2p3e4r5

“Outgoing Interface”:ethernet3

再单击“Advanced”按钮,输入以下高级设置参数:

“Security Level”:Custom

“Phase 1 Proposal”:pre-g2-3des-sha

“Mode(Initiator)”:Aggressive

“Enable NAT-Traversal”:选中

“Keepalive Frequency”:20

然后单击“Return”按钮,返回到上一页,再单击“OK”按钮。

6) 进入“VPNs”à“AutoKey IKE”,单击“New”按钮,再输入以下内容。

“VPN Name”:corp_branch

“Security Level”:Custom

“Remote Gateway”:选中“Predefined”

“Predefined”:to_shanghai

再单击“Advanced”按钮,在“Phase 2 Proposal”中选择“nopfs-esp-aes128-sha”,然后单击“Return”按钮,返回到上一页,再单击“OK”按钮。

配置路由

7) 进入“Network”à“Routing”à“Routing Table”,选中“trust-vr”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Network Address/Netmask”:0.0.0.0/0

“Gateway”:选中

“Interface”:ethernet3(untrust)

“Gateway IP Address”:202.101.36.1

配置策略

8) 进入“Policies”,“From”选中“DMZ”,“To”选中“Untrust”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Source Address”:选中“Address Book”

“Address Book”:Trust_LAN

“Destination Address”:选中“Address Book”

“Address Book”:sh_office

“Service”:ANY

“Action”:Tunnel

“VPN Tunnel”:corp _branch

“Modify matching VPN policy”:选中

“Position at Top”:选中

3. 查看状态

当双方配置完成后,上海的HiPER和北京的Netscreen通过流量或者手工触发建立起IPSec隧道。

1) 查看上海的HiPER

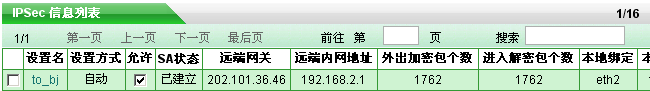

对于上海的HiPER来说,可以在VPN配置—>IPSec中,查看“IPSec信息列表”,得到IPSec隧道的相关配置及状态信息,如表6-36、表6-37、表6-38所示。

表6-36 NAT穿透(HiPER和Netsceen)-IPSec信息列表

表6-37 NAT穿透(HiPER和Netsceen)-IPSec信息列表(续表6-36)

表6-38 NAT穿透(HiPER和Netsceen)-IPSec信息列表(续表6-37)

从表6-36中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”,“外出加密包个数”和“进入解密包个数”均有数值显示,可以看到“本地绑定”显示为“eth2”。

从表6-37中,可以看到 “协商模式”显示为“野蛮模式”,“加密认证算法”显示为“esp-aes128-sha”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-38中,可以看到“生存时间(剩余)”显示为“00:00:50:45”,表示该SA的剩余有效时间为50分45秒。

2) 查看北京的Netscreen

对于北京的Netscreen来说,可以通过命令get sa查看IPSec隧道的配置及状态信息,具体信息如下所示:

ns208-> get sa

total configured sa: 9

HEX ID S/D Gateway Port Algorithm SPI Life:sec kb Sta PID vsys

00000025 0< 222.64.25.254 18328 esp:a128/sha1 0xbf4431cf 3294 4093M A/- 29 0

00000025 0> 222.64.25.254 18328 esp:a128/sha1 0x5de8792c 3294 4093M A/- 28 0

二、 L2TP over IPSec ——HiPER和Cisco

由于L2TP构建的VPN隧道不够安全,而IPSec在一些情况下不能通过一些网络设备,比如NAT,及其他防火墙,因此可以考虑把二者结合起来使用。L2TP和IPSec相结合后称为L2TP/IPSec,这是一种安全性极高的技术,用于通过公共网络(如Internet)建立远程访问虚拟专用网络(VPN)连接。

L2TP/IPSec有两种使用形式,即L2TP over IPSec和IPSec over L2TP,两种方式的对比如表6-39所示。

方式 方式特征

|

L2TP over IPSec

|

IPSec over L2TP

|

|

隧道建立顺序

|

先建立IPSec隧道,再建立L2TP隧道

|

先建立L2TP隧道,再建立IPSec隧道

|

|

协议栈顺序

|

L2TP位于IPSec上面

|

IPSec位于L2TP上面

|

|

包封装顺序

|

先封装L2TP,再封装IPSec

|

先封装IPSec,再封装L2TP

|

|

IPSec加密对象

|

对L2TP封装后的整个数据包加密

|

仅对用户数据加密,不对L2TP封装信息加密

|

|

能否通过NAT或其他防火墙

|

不一定

|

能够

|

|

L2TP隧道两端地址

|

内网地址

|

内网地址

|

|

IPSec隧道两端地址

|

外网地址

|

内网地址

|

表6-39 L2TP over IPSec与IPSec over L2TP之比较

本节主要介绍L2TP over IPSec的应用实例,在本例中,如图6-33所示,通过使用带有预共享密钥的IKE协议,采用“自动”密钥方式在上海分公司和北京总部之间采用L2TP over IPSec方式建立VPN隧道。上海使用HiPER VPN网关作为L2TP客户端,同时使其作为IPSec隧道的一端;北京使用Cisco 2611作为L2TP服务器,同时使其作为IPSec隧道的另一端。

图6-33 方案L2TP over IPSec(HiPER和Cisco)

地址如下:

上海的HiPER:

WAN口: 218.82.51.172/24

静态网关:218.82.51.1/24

LAN口: 192.168.1.1/24

北京的Cisco 2611:

fastethernet0/0口(外网接口): 135.252.52.240/24

静态网关:135.252.52.1/24

fastethernet0/1口(内网接口): 192.168.2.1/24

1. 配置上海的HiPER VPN网关

1) 配置HiPER成为L2TP客户端

在VPN配置—>PPTP/L2TP中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:l2tp_ipsec

“业务类型”:拨出(客户端)

“用户名”:l2tp

“协议类型”:L2TP

“密码”:test

“确认密码”:test

“密码验证方式”:CHAP

“远端内网IP地址”:192.168.2.0

“远端内网子网掩码”:255.255.255.0

“隧道服务器地址”:135.252.52.240

2) 配置IPSec隧道参数

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:l2tpoipsec

“设置方式”:自动

“自动方式”:网关到网关

“远端网关地址(名)”:135.252.52.240

“远端内网地址”:135.252.52.240

“远端内网掩码”:255.255.255. 255

“本地绑定”:WAN1(eth2)

“本地内网地址”:218.82.51.172

“本地内网掩码”:255.255.255.255

“预共享密钥”(安全选项):test

“加密认证算法1”(安全选项):esp-des

高级选项中:

“协议”(筛选条件):UDP

“端口”(筛选条件):1701

“协商模式”:主模式

2. 配置北京的Cisco 2611路由器

Cisco 2611路由器只支持CLI方式,具体配置如下:

//配置L2TP用户名、口令

username l2tp password 0 testing

//激活vpdn

vpdn enable

//配置vpdn组1

vpdn-group 1

! Default L2TP VPDN group

accept-dialin

protocol l2tp

virtual-template 1

local name cisco

lcp renegotiation always

no l2tp tunnel authentication

//配置第一阶段安全策略

crypto isakmp policy 1

authentication pre-share

group 2

//配置预共享密钥

crypto isakmp key testing address 218.82.51.172

//配置第二阶段加密认证算法

crypto ipsec transform-set 1set esp-des

//配置第二阶段安全策略

crypto map l2tpoveripsec 10 ipsec-isakmp

set peer 218.82.51.172

set transform-set 1set

match address 101

//配置外网接口

interface FastEthernet0/0

ip address 135.252.52.240 255.255.255.0

//将安全策略绑定到外网端口

crypto map l2tpoveripsec

//配置内网接口

interface FastEthernet0/1

ip address 192.168.2.1 255.255.255.0

//配置L2TP的虚拟模板

!interface Virtual-Template1

ip unnumbered FastEthernet0/1

peer default ip address pool l2tppool

ppp authentication chap

//配置L2TP拨号用户的地址池

ip local pool l2tppool 200.1.1.1

ip classless

//配置静态路由

ip route 0.0.0.0 0.0.0.0 135.252.52.1

ip route 192.168.1.0 255.255.255.0 200.1.1.1

//配置ACL表,在第二阶段安全策略中引用

access-list 101 permit udp host 135.252.52.240 eq 1701 host 218.82.51.172 eq 1701

3. 查看状态

当双方配置完成后,上海的HiPER和北京的Cisco通过流量或者手工触发建立起VPN隧道。

1) 查看上海的HiPER

对于上海的HiPER来说,可以在VPN配置—>PPTP和L2TP中,查看“PPTP/L2TP信息列表”,得到L2TP隧道的相关配置及状态信息,如表6-40、表6-41所示;同时可以在VPN配置—>IPSec中,查看“IPSec信息列表”,得到IPSec隧道的相关配置及状态信息,如表6-42、表6-43、表6-44所示。

.png)

表6-40 L2TP over IPSec with Cisco — L2TP信息列表

.png)

表6-41 L2TP over IPSec with Cisco — L2TP信息列表(续表6-40)

从表6-40中,可以看到“会话状态”显示为“已连接”,“出流量”和“入流量”中均有数值显示;

从表6-41中,可以看到“业务类型”显示为“VPN拨出”,协议类型显示为“L2TP”,是否加密显示为“否”。

.png)

表6-42 L2TP over IPSec with Cisco — IPSec信息列表

.png)

表6-43 L2TP over IPSec with Cisco — IPSec信息列表(续表6-42)

.png)

表6-44 L2TP over IPSec with Cisco — IPSec信息列表(续表6-43)

从表6-42中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”, “外出加密包个数”和“进入解密包个数” 均有数值显示。

从表6-43中,可以看到“本地绑定”显示为“eth2”,“协商模式”显示为“主模式”,“加密认证算法”显示为“esp-des”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-44中,可以看到“生存时间(剩余)”显示为“00:00:43:16”,表示该SA的剩余有效时间为43分16秒。

2) 查看北京的Cisco

对于Cisco 2611路由器来说,可以通过命令show crypto ipsec sa 、show vpdn session及show vpdn tunnel查看VPN隧道配置及状态信息,具体信息如下:

Router#show crypto ipsec sa

interface: FastEthernet0/0

Crypto map tag: l2tpoveripsec, local addr. 135.252.52.240

local ident (addr/mask/prot/port): (135.252.52.240/255.255.255.255/17/1701)

remote ident (addr/mask/prot/port): (218.82.51.172/255.255.255.255/17/1701)

current_peer: 218.82.51.172

PERMIT, flags={origin_is_acl,reassembly_needed,parent_is_transport,}

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 135.252.52.240, remote crypto endpt.: 218.82.51.172

path mtu 1500, ip mtu 1500

current outbound spi: 0

inbound esp sas:

inbound ah sas:

inbound pcp sas:

outbound esp sas:

outbound ah sas:

outbound pcp sas:

local ident (addr/mask/prot/port): (135.252.52.240/255.255.255.255/17/1701)

remote ident (addr/mask/prot/port): (218.82.51.172/255.255.255.255/17/1701)

current_peer: 218.82.51.172

PERMIT, flags={reassembly_needed,}

#pkts encaps: 16424, #pkts encrypt: 16424, #pkts digest 0

#pkts decaps: 26886, #pkts decrypt: 26886, #pkts verify 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 135.252.52.240, remote crypto endpt.: 218.82.51.172

path mtu 1500, ip mtu 1500 current outbound spi: 1925811C

inbound esp sas:

spi: 0xEB88D4C4(3951613124)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2002, flow_id: 3, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4194297/2497)

IV size: 8 bytes

replay detection support: N

spi: 0x4BC16573(1270965619)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2006, flow_id: 7, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4194298/2516)

IV size: 8 bytes

replay detection support: N

spi: 0x4D29B2D5(1294578389)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2008, flow_id: 9, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4194298/2545)

IV size: 8 bytes

replay detection support: N

spi: 0x31C3DB94(834919316)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2010, flow_id: 11, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4194300/2514)

IV size: 8 bytes

replay detection support: N

spi: 0x1FAB2B22(531311394)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2012, flow_id: 13, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4194300/2554)

IV size: 8 bytes

replay detection support: N

spi: 0x967E1FD7(2524848087)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2014, flow_id: 15, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4159871/2552)

IV size: 8 bytes

replay detection support: N

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x19258116(421888278)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2003, flow_id: 4, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4194298/2497)

IV size: 8 bytes

replay detection support: N

spi: 0x19258118(421888280)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2007, flow_id: 8, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4194298/2516)

IV size: 8 bytes

replay detection support: N

spi: 0x19258119(421888281)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2009, flow_id: 10, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4194298/2545)

IV size: 8 bytes

replay detection support: N

spi: 0x1925811A(421888282)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2011, flow_id: 12, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4194300/2514)

IV size: 8 bytes

replay detection support: N

spi: 0x1925811B(421888283)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2013, flow_id: 14, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4194300/2554)

IV size: 8 bytes

replay detection support: N

spi: 0x1925811C(421888284)

transform: esp-des ,

in use settings ={Tunnel, }

slot: 0, conn id: 2015, flow_id: 16, crypto map: l2tpoveripsec

sa timing: remaining key lifetime (k/sec): (4192090/2550)

IV size: 8 bytes

replay detection support: N

outbound ah sas:

outbound pcp sas:

local ident (addr/mask/prot/port): (135.252.52.240/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (218.82.51.172/255.255.255.255/0/0)

current_peer: 218.82.51.172

PERMIT, flags={transport_parent,}

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 135.252.52.240, remote crypto endpt.: 218.82.51.172

path mtu 1500, ip mtu 1500

current outbound spi: 0

inbound esp sas:

inbound ah sas:

inbound pcp sas:

outbound esp sas:

outbound ah sas:

outbound pcp sas:

Router#show vpdn session

L2TP Session Information Total tunnels 1 sessions 1

LocID RemID TunID Intf Username State Last Chg Fastswitch

13 20 41009 Vi1 hiperl2tp est 00:19:23 enabled

%No active L2F tunnels

%No active PPTP tunnels

%No active PPPoE tunnels

Router#show vpdn tunnel

L2TP Tunnel Information Total tunnels 1 sessions 1

LocID RemID Remote Name State Remote Address Port Sessions

41009 3111 4102367 est 218.82.51.172 1701 1

%No active L2F tunnels

%No active PPTP tunnels

%No active PPPoE tunnels

三、 IPSec over L2TP ——HiPER和Cisco

本节主要介绍IPSec over L2TP的应用实例,在本例中,如图6-34所示,通过使用带有预共享密钥的IKE协议,采用“自动”密钥方式在上海分公司和北京总部之间采用IPSec over L2TP方式建立VPN隧道。上海使用HiPER VPN网关作为L2TP客户端,同时使其作为IPSec隧道的一端;北京使用Cisco 2611作为L2TP服务器,同时使其作为IPSec隧道的另一端。

.gif)

图6-34 方案——IPSec over L2TP(HiPER和Cisco)

地址如下:

上海的HiPER:

WAN口: 218.82.51.172/24

静态网关:218.82.51.1/24

LAN口: 192.168.1.1/24

北京的Cisco 2611:

fastethernet0/1口(外网接口): 135.252.52.240/24

静态网关:135.252.52.1/24

fastethernet0/0口(内网接口): 192.168.2.1/24

1. 配置上海的HiPER VPN网关

1) 配置HiPER成为L2TP客户端

在VPN配置—>PPTP和L2TP中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:l2tp_cisco

“业务类型”:拨出(客户端)

“用户名”:l2tpuser

“协议类型”:L2TP

“密码”:test

“确认密码”:test

“密码验证方式”:PAP

“远端内网IP地址”:192.168.2.0

“远端内网子网掩码”:255.255.255.0

“隧道服务器地址”:135.252.52.240

“对端虚接口IP地址”:200.1.1.2

“本地虚接口IP地址”:200.1.1.1

“虚接口子网掩码”:255.255.255.252

2) 配置IPSec隧道参数

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置):

“设置名”:ipsec_l2tp

“设置方式”:自动

“自动方式”:网关到网关

“远端网关地址(名)”:200.1.1.2

“远端内网地址”:192.168.2.0

“远端内网掩码”:255.255.255.0

“本地绑定”:l2tp_cisco

“本地内网地址”:192.168.1.0

“本地内网掩码”:255.255.255. 0

“预共享密钥”(安全选项):1234

“加密认证算法1”(安全选项):esp-des-sha

2. 配置Cisco 2611路由器

Cisco 2611路由器只支持CLI方式,具体配置如下:

//配置L2TP隧道的用户名口令

username l2tpuser password 0 test

//激活VPDN

vpdn enable

//配置VPDN组1

vpdn-group 1

! Default L2TP VPDN group

accept-dialin

protocol l2tp

virtual-template 1

local name Router

lcp renegotiation always

no l2tp tunnel authentication

//配置第一阶段安全策略

crypto isakmp policy 1

authentication pre-share

group 2

crypto isakmp key cisco1234 address 200.1.1.1

crypto ipsec security-association lifetime seconds 28800

//配置第二阶段加密认证算法

crypto ipsec transform-set 1set esp-des esp-sha-hmac

//配置第二阶段安全策略

crypto map ipsecoverl2tp 10 ipsec-isakmp

set peer 200.1.1.1

set transform-set 1set

match address 124

//配置外网的接口地址

interface FastEthernet0/0

ip address 135.252.52.240 255.255.255.0

//配置内网的接口地址

interface FastEthernet0/1

ip address 192.168.2.1 255.255.255.0

//配置L2TP隧道参数

interface Virtual-Template1

ip address 200.1.1.2 255.255.255.252

peer default ip address pool l2tppool

ppp authentication pap

//将安全策略绑定到L2TP上

crypto map ipsecoverl2tp

//配置分配给L2TP隧道对端的虚接口IP地址

ip local pool l2tppool 200.1.1.1

ip classless

//配置路由

ip route 0.0.0.0 0.0.0.0 135.252.52.1

ip route 192.168.1.0 255.255.255.0 200.1.1.1

//配置ACL表,被安全策略引用

access-list 124 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

3. 查看状态

当双方配置完成后,上海的HiPER和北京的Cisco通过流量或者手工触发建立起VPN隧道。

1) 查看上海的HiPER

对于上海的HiPER来说,可以在VPN配置—>PPTP和L2TP中,查看“PPTP/L2TP信息列表”,得到L2TP隧道的相关配置及状态信息,如表6-45、表6-46所示;同时可以在VPN配置—>IPSec中,查看“IPSec信息列表”,得到IPSec隧道的相关配置及状态信息,如表6-47、表6-48、表6-49所示。

.png)

表6-45 L2TP over IPSec with Cisco — L2TP信息列表

.png)

表6-46 L2TP over IPSec with Cisco — L2TP信息列表(续表6-45)

从表6-45中,可以看到“会话状态”显示为“已连接”,“出流量”和“入流量”中均有数值显示;

从表6-46中,可以看到“业务类型”显示为“VPN拨出”,协议类型显示为“L2TP”,是否加密显示为“否”。

.png)

表6-47 L2TP over IPSec with Cisco — IPSec信息列表

.png)

表6-48 L2TP over IPSec with Cisco — IPSec信息列表(续表6-47)

.png)

表6-49 L2TP over IPSec with Cisco — IPSec信息列表(续表6-48)

从表6-47中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”, “外出加密包个数”和“进入解密包个数” 均有数值显示。

从表6-48中,可以看到“本地绑定”显示为“l2tp_cisco”,“协商模式”显示为“主模式”,“加密认证算法”显示为“esp-des-sha”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-49中,可以看到“生存时间(剩余)”显示为“00:00:33:27”,表示该SA的剩余有效时间为33分27秒。

2) 查看北京的Cisco 2611

对于Cisco 2611路由器来说,可以通过命令show crypto ipsec sa 、show vpdn session及show vpdn tunnel查看VPN隧道配置及状态信息,具体信息如下:

Router#show crypto ipsec sa

interface: Virtual-Template1

Crypto map tag: ipsecoverl2tp, local addr. 200.1.1.2

local ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0)

current_peer: 200.1.1.1

PERMIT, flags={origin_is_acl,}

#pkts encaps: 8264, #pkts encrypt: 8264, #pkts digest 8264

#pkts decaps: 13498, #pkts decrypt: 13498, #pkts verify 13498

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 200.1.1.2, remote crypto endpt.: 200.1.1.1

path mtu 1500, ip mtu 1500

current outbound spi: 67302C6

inbound esp sas:

spi: 0xD0A2AB13(3500321555)

transform: esp-des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2000, flow_id: 1, crypto map: ipsecoverl2tp

sa timing: remaining key lifetime (k/sec): (4177340/3112)

IV size: 8 bytes

replay detection support: Y

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x67302C6(108200646)

transform: esp-des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2001, flow_id: 2, crypto map: ipsecoverl2tp

sa timing: remaining key lifetime (k/sec): (4193392/3103)

IV size: 8 bytes

replay detection support: Y

outbound ah sas:

outbound pcp sas:

interface: Virtual-Access2

Crypto map tag: ipsecoverl2tp, local addr. 200.1.1.2

local ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0)

current_peer: 200.1.1.1

PERMIT, flags={origin_is_acl,}

#pkts encaps: 8264, #pkts encrypt: 8264, #pkts digest 8264

#pkts decaps: 13498, #pkts decrypt: 13498, #pkts verify 13498

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 200.1.1.2, remote crypto endpt.: 200.1.1.1

path mtu 1500, ip mtu 1500

current outbound spi: 67302C6

inbound esp sas:

spi: 0x86398c72(3500321555)

transform: esp-des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2000, flow_id: 1, crypto map: ipsecoverl2tp

sa timing: remaining key lifetime (k/sec): (4177340/3103)

IV size: 8 bytes

replay detection support: Y

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x40f05ef0(108200646)

transform: esp-des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2001, flow_id: 2, crypto map: ipsecoverl2tp

sa timing: remaining key lifetime (k/sec): (4193392/3103)

IV size: 8 bytes

replay detection support: Y

outbound ah sas:

outbound pcp sas:

Router#show vpdn session

L2TP Session Information Total tunnels 1 sessions 1

LocID RemID TunID Intf Username State Last Chg Fastswitch

13 3 14588 Vi2 l2tpuser est 00:08:40 enabled

%No active L2F tunnels

%No active PPTP tunnels

%No active PPPoE tunnels

Router#show vpdn tunnel

L2TP Tunnel Information Total tunnels 1 sessions 1

LocID RemID Remote Name State Remote Address Port Sessions

14588 3094 4102367 est 218.82.51.172 1024 1

%No active L2F tunnels

%No active PPTP tunnels

%No active PPPoE tunnels

稍具规模的企业都不会只有一个办公场所,而是具有总部、分公司、办事处、工厂等多个业务点。解决位于不同地点的分支机构网络互联互通的一种比较好的方法,就是采用多分支机构IPSec的解决方案。

图6-35 多分支机构IPSec

本例中,如图6-35所示,假设一个企业的中心点位于上海,有位于广州、北京和成都的三个分支机构。广州、北京和成都的分支机构需要和上海总部通过公共网络建立安全的IPSec隧道。其中,上海、北京以及广州均使用HiPER VPN网关;成都使用Netscreen。上海的HiPER通过PPoE获得固定地址上网,广州的HiPER采用ADSL的PPPoE拨号上网,成都的分支机构是ISP分配的固定的IP地址,而北京的分支机构则是通过一个ISP动态获取地址,而且该地址还经过NAT设备连接到公共网络。这三个分支机构和总部的IPSec连接都采用ESP的3DES加密,SHA-1认证,预共享密钥是“abccompanysecret”。地址分配如下:

上海的HiPER:

WAN口地址:222.67.4.157/24

LAN口地址:192.168.123.1/24

广州的HiPER:

LAN口地址:192.168.1.1/24

身份ID:gz@abccompany.com

北京的HiPER:

WAN口地址:200.200.200.144/24

NAT设备转化后地址:218.82.50.98/24

LAN口地址:192.168.14.1/24

身份ID:bj@abccompany.com

成都的Netscreen

WAN口地址:202.101.36.46/24

内网地址:172.16.10.1/24

1. 配置上海的HiPER VPN网关

1) 配置上海到广州的IPSec隧道参数

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:sh_to_gz

“设置方式”:自动

“自动方式”:对方动态连接到本地

“远端网关地址(名)”:0.0.0.0

“远端内网地址”:192.168.1.0

“远端内网掩码”:255.255.255.0

“身份ID”:gz@abccompany.com

“身份类型”:Email地址

“本地绑定”:PPPoE

“本地内网地址”:192.168.123.0

“本地内网掩码”:255.255.255.0

“预共享密钥”(安全选项):abccompanysecret

“加密认证算法1”(安全选项):esp-3des-sha

2) 配置上海到北京的IPSec隧道参数

“设置名”:sh_to_bj

“设置方式”:自动

“自动方式”:对方动态连接到本地

“远端网关地址(名)”:0.0.0.0

“远端内网地址”:192.168.14.0

“远端内网掩码”:255.255.255.0

“远端身份ID”:bj@abccompany.com

“身份类型”:Email地址

“本地绑定”:PPPoE

“本地内网地址”:192.168.123.0

“本地内网掩码”:255.255.255.0

“预共享密钥”(安全选项):abccompanysecret

“加密认证算法1”(安全选项):esp-3des-sha

3) 配置上海到成都的IPSec隧道参数

“设置名”:sh_to_cd

“设置方式”:自动

“自动方式”:网关到网关

“远端网关地址(名)”:202.101.36.46

“远端内网地址”:192.168.2.0

“远端内网掩码”:255.255.255.0

“本地绑定”:PPPoE

“预共享密钥”(安全选项):abccompanysecret

“加密认证算法1”(安全选项):esp-3des-sha

2. 配置广州的HiPER VPN网关

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:gz_to_sh

“设置方式”:自动

“自动方式”:动态连接到网关

“远端网关地址(名)”:222.67.4.157

“远端内网地址”: 192.168.123.0

“远端内网掩码”:255.255.255.0

“本地绑定”:PPPoE

“本地内网地址”:192.168.1.0

“本地内网掩码”:255.255.255.0

“本地身份ID”:gz@abccompany.com

“本地身份类型”:Email地址

“预共享密钥”(安全选项):abccompanysecret

“加密认证算法1”(安全选项):esp-3des-sha

高级选项中:

“协商模式”:野蛮模式

“DPD”:选中

“NAT穿透”:选中

3. 配置北京的HiPER VPN网关

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:bi_to_sh

“设置方式”:自动

“自动方式”:动态连接到网关

“远端网关地址(名)”:222.67.4.157

“远端内网地址”:192.168.123.0

“远端内网掩码”:255.255.255.0

“本地绑定”:WAN1(eth2)

“本地内网地址”:192.168.14.0

“本地内网掩码”:255.255.255.0

“本地身份ID”:bj@abccompany.com

“本地身份类型”:Email地址

“预共享密钥”(安全选项):abccompanysecret

“加密认证算法1”(安全选项):esp-3des-sha

4. 配置成都的Netscreen

这里只给出基于WEB UI方式下配置Netscreen的方法。

配置接口–安全区段

1) 进入“Network”à“Interfaces”,单击“ethernet7 ”后的“Edit”超链接,输入以下内容,然后单击“OK”按钮。

“Zone Name”:Trust

“IP Address/Netmask”:192.168.2.1/24

2) 进入“Network”à“Interfaces”,单击“ethernet3”后的“Edit”超链接,输入以下内容,然后单击“OK”按钮。

“Zone Name”:Untrust

“IP Address/Netmask”:202.101.36.46/24

配置地址

3) 进入“Objects”à“Addresses”à“ List”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Address Name”:Trust_LAN

“IP Address/Domain Name”:选中“IP/Netmask”

“IP/Netmask”:192.168.2.0/24

“Zone”:Trust

4) 进入“Objects”à“Addresses”à“ List”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Address Name”:sh_office

“IP Address/Domain Name”:选中“IP/Netmask”

“IP/Netmask”:192.168.123.0/24

“Zone”:Untrust

配置VPN

5) 进入“VPNs”à“AutoKey Advanced”à“Gateway”,单击“New”按钮,再输入以下内容。

“Gateway Name”:To_shanghai

“Security Level”:Custom

“Remote Gateway Type”:选中“Static IP Address”

“IP Address/Hostname”:222.67.4.157

“Preshared Key”:abccompanysecrect

“Outgoing Interface”:ethernet3

单击“Advanced”按钮,再输入以下高级设置参数:

“Security Level”:Custom

“Phase 1 Proposal”:pre-g2-3des-sha

“Mode(Initiator)”:Main

然后单击“Return”按钮,返回到上一页,再单击“OK”按钮。

6) 进入“VPNs”à“AutoKey IKE”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“VPN Name”:corp_branch

“Security Level”:Compatible

“Remote Gateway”:选中“Predefined”

“Predefined”:To_shanghai

配置路由

7) 进入“Network”à“Routing”à“Routing Table”,选中“trust-vr”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Network Address/Netmask”:0.0.0.0/0

“Gateway”:选中

“Interface”:ethernet3(untrust)

“Gateway IP Address”:202.101.36.1

配置策略

8) 进入“Policies”,“From”选中“Trust”,“To”选中“Untrust”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Source Address”:选中“Address Book”

“Address Book”:Trust_LAN

“Destination Address”:选中“Address Book”

“Address Book”:sh_office

“Service”:ANY

“Action”:Tunnel

“VPN Tunnel”:corp_branch

“Modify matching VPN policy”:选中

“Position at Top”:选中

5. 查看状态

当各分支机构通过流量或者手工触发建立起IPSec隧道,对于上海、广州和北京的HiPER来说,可以在VPN配置—>IPSec中,查看“IPSec信息列表”,得到IPSec隧道的相关配置及状态信息。

1) 查看上海的HiPER

如表6-50、表6-51、表6-52所示,为上海的HiPER的IPSec隧道的相关信息。

.jpg)

表6-50 多分支IPSec隧道(上海)— IPSec信息列表

.jpg)

表6-51 多分支IPSec隧道(上海)— IPSec信息列表(续表6-50)

.jpg)

表6-52 多分支IPSec隧道(上海)— IPSec信息列表(续表6-51)

从表6-50中,可以看到三条隧道的“设置方式”均显示为“自动”,“SA状态”显示为“已建立”,“外出加密包个数”和“本地加密包个数”均有数值显示,本地绑定均显示为“PPPOE”,广州的HiPER当前获得的外网地址为“50.50.50.6”(对应于“设置名”为“sh_to_gz”的“远端网关”),北京的HiPER当前使用的外网地址为经NAT转化后获得的地址“218.82.50.98”(对应于“设置名”为“sh_to_bj”的“远端网关”)。

从表6-51中,可以看到隧道“sh_to_gz”和“sh_to_bj”的“协商模式”均为“野蛮模式”,而隧道“sh_to_cd”的“协商模式”为“主模式”,三条隧道的“加密认证算法”均为“esp-3des-sha”、“ESP外出SPI”和“ESP进入SPI”均显示为自动协商时得到的数值。

从表6-52中,可以看到三条隧道的“生存时间(剩余)”分别显示为“00:00:22:00”、“00:00:51:22”及“00:00:47:49”,表示对应SA的剩余有效时间分别为22分00秒、51分22秒及47分49秒。

2) 查看广州的HiPER

如表6-53、表6-54、表6-55所示,为广州的HiPER的IPSec隧道的相关信息。

.png)

表6-53 多分支IPSec隧道(广州)— IPSec信息列表

.png)

表6-54 多分支IPSec隧道(广州)— IPSec信息列表(续表6-53)

.png)

表6-55 多分支IPSec隧道(广州)— IPSec信息列表(续表6-54)

从表6-53中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”,“外出加密包个数”和“进入解密包个数” 均有数值显示,“本地绑定”显示为“PPPOE”。

从表6-54中,可以看到“协商模式”显示为“野蛮模式”,“加密认证算法”显示为“esp-3des-sha”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-55中,可以看到“生存时间(剩余)”显示为“00:00:52:15”,表示该SA的剩余有效时间为52分15秒。

3) 查看北京的HiPER

如表6-56、表6-57、表6-58所示,为北京的HiPER的IPSec隧道的相关信息。

.png)

表6-56 多分支IPSec隧道(北京)— IPSec信息列表

.png)

表6-57 多分支IPSec隧道(北京)— IPSec信息列表(续表6-56)

.png)

表6-58 多分支IPSec隧道(北京)— IPSec信息列表(续表6-57)

从表6-56中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”,“外出加密包个数”和“进入解密包个数” 均有数值显示,“本地绑定”显示为“eth2”。

从表6-57中,可以看到“协商模式”显示为“野蛮模式”,“加密认证算法”显示为“esp-3des-sha”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-58中,可以看到“生存时间(剩余)”显示为“00:00:53:49”,表示该SA的剩余有效时间为53分49秒。

4) 查看成都的Netscreen

对于成都的Netscreen来说,可以通过命令get sa查看IPSec隧道的配置及状态信息,具体信息如下所示:

ns208-> get sa

total configured sa: 4

HEX ID S/D Gateway Port lgorithm SPI Life:sec kb Sta PID vsys

00000025 0< 222.67.4.157 500 esp:3des/sha1 0x5de87924 1963 4095M A/- 25 0

00000025 0> 222.67.4.157 500 esp:3des/sha1 0xbf4431c7 1963 4095M A/- 24 0

沪公网安备 31011702003579号

沪公网安备 31011702003579号