知识库与软件

IPSec自动配置实例(HiPER ReOS 2008 VPN配置手册)

文档编号:192

浏览:13836 评分:31

最后更新于:2008-08-15

现实世界中应用的大量例子是自动密钥管理,正如我们前面讨论到的情况,自动密钥管理方式下,由于网关和网关的地址静态或者动态的具体情况,可以分为三种:网关到网关(也就是静态到静态),动态连接到本地(也就是对方动态,本地静态)动态连接到网关(也就是对方是静态,本地是动态)。本章节按照这三种情况分别给出配置实例。

(一)、 网关到网关

网关到网关的形式是IPSec隧道的两端都具备有固定的IP地址。以下的例子包括了HiPER和HiPER,HiPER和Windows XP,HiPER和Cisco,HiPER和Netscreen等。

一、 HiPER和HiPER

图6-10 方案——HiPER和HiPER自动方式(网关到网关)

在本例中,如图6-10所示,通过使用带有预共享密钥的IKE协议,采用“自动”密钥方式在上海和北京办公室之间建立IPSec隧道,上海和北京的网关都使用HiPER VPN网关。对“第一阶段”和“第二阶段”安全级别的配置:“第一阶段”使用HiPER的缺省策略,并对“第二阶段”选择策略“esp-aes256-md5-ah-sha”。预共享密钥是testing。地址如下:

上海的HiPER:

WAN口: 218.82.51.172/24

静态网关:218.82.51.1/24

LAN口: 192.168.1.1/24

北京的HiPER:

WAN口: 135.252.52.240/24

静态网关:135.252.52.1

LAN口: 192.168.2.1/24

1. 配置上海的HiPER VPN网关

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:sh_bj

“设置方式”:自动

“自动方式”:网关到网关

“远端网关地址(名)”:135.252.52.240

“远端内网地址”:192.168.2.0

“远端内网掩码”:255.255.255.0

“本地绑定”:WAN1(eth2)

“本地内网地址”:192.168.1.0

“本地内网掩码”:255.255.255.0

“预共享密钥”(安全选项):testing

“加密认证算法1”(安全选项):esp-aes256-md5-ah-sha

2. 配置北京的HiPER VPN网关

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:bj_sh

“设置方式”:自动

“自动方式”:网关到网关

“远端网关地址(名)”:218.82.51.172

“远端内网地址”:192.168.1.0

“远端内网掩码”:255.255.255.0

“本地绑定”:WAN1(eth2)

“本地内网地址”:192.168.2.0

“本地内网掩码”:255.255.255.0

“预共享密钥(安全选项)”:testing

“加密认证算法1(安全选项)”:esp-aes256-md5-ah-sha

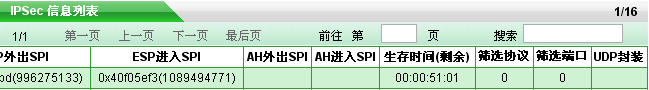

3. 查看状态

当双方配置完成后,上海和北京的HiPER通过流量或者手工触发建立起IPSec隧道。可以在VPN配置—>IPSec中,查看“IPSec信息列表”,得到IPSec隧道的相关配置及状态信息,如表6-11、表6-12、表6-13所示(此处以上海的HiPER为例进行说明,北京的HiPER类似)。

.png)

表6-11 网关到网关(HiPER和HiPER)—IPSec信息列表

.png)

表6-12 网关到网关(HiPER和HiPER)—IPSec信息列表(续表6-11)

.png)

表6-13网关到网关(HiPER和HiPER)—IPSec信息列表(续表6-12)

从表6-11中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”,“外出加密包个数”和“进入解密包个数”均有数值显示,“本地绑定”显示为“eth2”。

从表6-12中,可以看到“协商模式”显示为“主模式”,“加密认证算法”显示为“esp-aes256-md5-ah-sha”,“ESP外出SPI”、“ESP进入SPI”、“AH外出SPI”及“AH进入SPI”均显示为自动协商时得到的数值。

从表6-13中,可以看到“生存时间(剩余)”显示为“00:00:59:02”,表示该SA的剩余有效时间为59分02秒。

二、HiPER和Windows 2000

图6-11 方案——HiPER和Windows 2000自动方式(网关到网关)

在本例中,如图6-11所示,通过使用带有预共享密钥的IKE协议,采用“自动”密钥方式在HiPER VPN网关和Windows 2000之间建立IPSec隧道。预共享密钥是hiper123。地址如下:

HiPER:

WAN口:200.200.200.134/24

LAN口: 192.168.1.133/24

Windows 2000:

第一块网卡:200.200.200.200/24

第二块网卡:192.168.111.3/24

1. 配置HiPER VPN网关

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:to_win2K

“设置方式”:自动

“自动方式”:网关到网关

“远端网关地址(名)”:200.200.200.200

“远端内网地址”:192.168.111.0

“远端内网掩码”:255.255.255.0

“本地绑定”:WAN1(eth2)

“本地内网地址”:192.168.1.0

“本地内网掩码”:255.255.255.0

“预共享密钥(安全选项)”:hiper123

“加密认证算法1(安全选项)”:esp-3des-sha

2. 配置Windows 2000

1) 点击Windows 2000的“开始”à“运行”,输入命令:secpol.msc。

2) 右击“IP安全策略,在本地计算机”,选择“创建IP安全策略”。

3) 单击“下一步”按钮,在“名称”中输入“to_hiper IPSec Policy”,也可以在“描述”中输入更多的内容。

4) 取消“激活默认响应规则”的选中,单击“下一步”按钮。

5) 保留选项“编辑属性”的选中,单击“完成”按钮。

6) 配置密钥交换内容:

a) 右击“to_hiper IPSec Policy”,然后选择“属性”。

b) 在“常规”属性页面,单击“高级”选项,进入“密钥交换设置”界面,如图6-12所示。

.png)

图6-12 密钥交换设置界面

c) 查看密钥的生存时间,选中“主密钥完全向前保密”。

d) 单击“方法”按钮,进入页面“密钥交换安全措施”,保留第一条措施,其余删除。

e) 单击“编辑”按钮,进入“IKE安全算法”界面(如图6-13),编辑IKE的策略:“完整性算法”选择SHA1,“加密算法”选择“3DES”,“Diffie-Hellman小组”选择“中(2)”。

.png)

图6-13 IKE安全算法界面

f) 保存上述配置,并关闭“to_hiper IPSec Policy属性”界面。

7) 创建win2K到HiPER的IP Filter列表:

a) 右击“IP安全策略,在本地计算机”,单击“管理IP筛选器表和筛选器操作”。

b) 进入“管理IP筛选器列表”页面,单击“添加”按钮。

c) 在“名称”中输入“win2K to hiper IP Filter List”,也可在“描述”输入更多的内容。

d) 选择“使用“添加向导””选项,并单击“添加”按钮。

e) 在“IP筛选器向导”界面,单击“下一步”按钮,进入如图6-14所示界面。

.png)

图6-14 筛选器向导(IP通信源)界面

f) 在“源地址”中选择“一个特定的IP子网”,在“IP地址”中输入“192.168.111.0”,在“子网掩码”中输入“255.255.255.0”,单击“下一步”按钮,进入如图6-15所示界面。

.png)

图6-15 筛选器向导(IP通信目标)界面

g) 在“目标地址”中选择“一个特定的IP子网”,在“IP地址”中输入“192.168.1.0”,在“子网掩码”中输入“255.255.255.0”,单击“下一步”按钮,进入如图6-16所示界面。

.png)

图6-16 筛选器向导(IP协议类型)界面

h) 在“选择协议类型”中选择“任意”,单击“下一步”按钮。

i) 选中“编辑属性”,单击“完成”按钮。

j) 在“筛选器属性”界面,如图6-17所示,禁用“镜像”,单击“确定”按钮。

.png)

图6-17 筛选器属性(寻址)界面(一)

8) 创建HiPER 到win2K 的IP Filter列表

a) 右击“IP安全策略,在本地计算机”,单击“管理IP筛选器表和筛选器操作”。

b) 进入“管理IP筛选器列表”页面,单击“添加”按钮。

c) 在“名称”中输入“hiper to win2K IP Filter”,也可在“描述”输入更多的内容。

d) 选择“使用“添加向导””选项,并单击“添加”按钮。

e) 在“IP筛选向导”页面,单击“下一步”按钮。

f) 在“源地址”中选择“一个特定的IP子网”,在“IP地址”中输入“192.168.1.0”,在“子网掩码”中输入“255.255.255.0”,单击“下一步”按钮。

g) 在“目标地址”中选择“一个特定的IP子网”,在“IP地址”中输入“192.168.111.0”,在“子网掩码”中输入“255.255.255.0”,单击“下一步”按钮。

h) 在“选择协议类型”中选择“任意”,单击“下一步”按钮。

i) 选中“编辑属性”,单击“完成”按钮。

j) 在“筛选器属性”界面,如图6-18所示,禁用“镜像”,单击“确定”按钮。

.jpg)

图6-18 筛选器属性(寻址)界面(二)

9) 创建win2K到HiPER的Filter动作

a) 右击“IP安全策略,在本地计算机”,选择“管理IP筛选器表和筛选器操作”。

b) 进入“管理筛选器操作”页面。

c) 取消“使用“添加向导””选项的选中,并单击“添加”按钮。

d) 进入“安全措施”属性页面,选择“协商安全”,并单击“添加”按钮。

e) 选择“自定义”,并单击“设置”按钮,进入如图6-19所示界面。

.png)

图6-19 自定义安全措施设置界面

f) 选中“数据完整性和加密(ESP)”,同时“完整性算法”选择“SHA1”,“加密算法”选择“3DES”。

g) 选中“生成新密钥间隔”,并保持为缺省值3600秒。

h) 保存配置生效,回到“管理筛选器操作”界面。

i) 选中“新筛选器操作”,单击“编辑”按钮,进入如图6-20所示界面。

.png)

图6-20 新筛选操作属性(安全措施)界面

j) 确保选项“接受不安全的通讯,但总是用IPSec响应”和“允许和不支持IPSec的计算机进行不安全的通讯”及“会话密钥完全向前保密”未被选中。

k) 进入“常规”属性界面(图6-21),在“名称”中填入“win2K to hiper Filter Action”,单击“确定”按钮。

图6-21 新筛选操作属性(常规)界面

10) 创建win2000到HiPER的隧道规则

a) 双击“to_hiper IPSec Policy”,进入“规则”属性页面。

b) 选中“使用“添加向导””选项,单击“添加”按钮,单击“下一步”按钮,进入如图6-22所示界面,选中“隧道终点由此IP地址指定”,填入“200.200.200.134”。

.png)

图6-22 安全规则向导界面(一)

c) 单击“下一步”按钮,进入如图6-22所示界面,选中“局域网(LAN)”。

.png)

图6-23 安全规则向导界面(二)

d) 单击“下一步”按钮,进入如图6-24所示界面,选中“此字符串用来保护密钥交换(预共享密钥)”,并填入“hiper123”作为预共享密钥值。

.png)

图6-24 IP安全策略向导界面

e) 单击“下一步”按钮,进入如图6-25所示界面,在“IP筛选器列表”中选中“win2K to hiper IP Filter”。

.png)

图6-25 安全规则向导界面(三)

f) 单击“下一步”按钮,进入如图6-26所示界面,在“IP筛选器列表”中选中“win2K to hiper Filter Action”。

.png)

图6-26 安全规则向导界面(四)

g) 保存所设配置,使配置生效。

11) 创建HiPER到win2000 隧道规则

a) 双击“to_hiper IPSec Policy”,进入“规则”属性页面。

b) 选中“使用“添加向导””选项,单击“添加”按钮,单击“下一步”按钮,选中“隧道终点由此IP地址指定”,填入“200.200.200.200”。

c) 单击“下一步”按钮,“网络类型”选则“局域网(LAN)。

d) 单击“下一步”按钮,选中“此字符串用来保护密钥交换(预共享密钥)”,并填入“hiper123”作为预共享密钥值。

e) 单击“下一步”按钮,在“IP筛选器列表”中选中“hiper to win2K IP Filter”。

f) 单击“下一步”按钮,在“IP筛选器列表”中选中“win2K to hiper Filter Action”。

g) 保存所设配置,使配置生效。

12) 激活win2000到HiPER的IPSec策略

右击“to_hiper IPSec Policy”,单击“指派”,策略激活。

3. 查看状态

当双方配置完成后,HiPER和Windows 2000通过流量或者手工触发建立起IPSec隧道。对于HiPER来说,可以在VPN配置—>IPSec中,查看“IPSec信息列表”,得到IPSec隧道的相关配置及状态信息,如表6-14、表6-15、表6-16所示所示。

.png)

表6-14 网关到网关(HiPER和Win2000)—IPSec信息列表

.png)

表6-15网关到网关(HiPER和Win2000)—IPSec信息列表(续表6-14)

表6-16网关到网关(HiPER和Win2000)—IPSec信息列表(续表6-15)

从表6-14中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”,“外出加密包个数”和“进入解密包个数”均有数值显示。

从表6-15中,可以看到“本地绑定”显示为“eth2”,“协商模式”显示为“主模式”,“加密认证算法”显示为“esp-3des-sha”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-16中,可以看到“生存时间(剩余)”显示为“00:00:56:00”,表示该SA的剩余有效时间为56分00秒。

三、HiPER和Cisco

.gif)

图6-27 方案——HiPER和Cisco自动方式(网关到网关)

在本例中,如图6-27所示,通过使用带有预共享密钥的IKE协议,采用“自动”密钥方式在上海和北京办公室之间建立IPSec隧道,在上海使用HiPER VPN网关,在北京使用Cisco 2611路由器,预共享密钥是testing。地址如下:

上海的HiPER:

WAN口: 218.82.51.172/24

静态网关:218.82.51.1/24

LAN口: 192.168.1.1/24

北京的cisco 2611:

WAN口: 135.252.52.240/24

静态网关:135.252.52.1

LAN口: 192.168.2.1/24

1. 配置上海的HiPER VPN网关

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:to_Cisco

“设置方式”:自动

“自动方式”:网关到网关

“远端网关地址(名)”:135.252.52.240

“远端内网地址”:192.168.2.0

“远端内网掩码”:255.255.255.0

“本地绑定”:WAN(eth2)

“本地内网地址”:192.168.1.0

“本地内网掩码”:255.255.255.0

“预共享密钥”(安全选项):testing

“加密认证算法1”(安全选项):esp-des-sha

2. 配置北京的Cisco 2611路由器

Cisco 2611只支持CLI配置方式,配置如下:

//配置第一阶段安全策略

crypto isakmp policy 1

hash md5

authentication pre-share

group 2

//配置和对方的预共享密钥

crypto isakmp key testing address 218.82.51.172

//配置第二阶段加密认证算法

crypto ipsec transform-set hiper esp-des esp-sha-hmac

//配置第二阶段安全策略

crypto map hipermap 10 ipsec-isakmp

set peer 218.82.51.172

set transform-set hiper

match address 101

//配置外网的接口地址

interface FastEthernet0/0

ip address 135.252.52.240 255.255.255.0

no keepalive

duplex auto

speed auto

//将安全策略应用到外网接口

crypto map hipermap

//配置内网的接口地址

interface FastEthernet0/1

ip address 192.168.2.1 255.255.255.0

duplex auto

speed auto

ip classless

//配置路由

ip route 0.0.0.0 0.0.0.0 135.252.52.1

//配置ACL表,在安全策略中引用

access-list 101 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

3. 查看状态

当双方配置完成,上海的HiPER和北京的Cisco通过流量或者手工触发建立起IPSec隧道后,可以查看IPSec隧道的相关配置及状态信息。

1) 查看上海的HiPER

对于上海的HiPER来说,可以在VPN配置—>IPSec中,查看“IPSec信息列表”,得到IPSec隧道的相关配置及状态信息,如表6-17、表6-18、表6-19所示。

表6-17 网关到网关(HiPER和Cisco)—IPSec信息列表

表6-18网关到网关(HiPER和Cisco)—IPSec信息列表(续表6-17)

表6-19网关到网关(HiPER和Cisco)—IPSec信息列表(续表6-18)

从表6-17中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”,“外出加密包个数”和“进入解密包个数”均有数值显示。

从表6-18中,可以看到“本地绑定”显示为“eth2”,“协商模式”显示为“主模式”,“加密认证算法”显示为“esp-des-sha”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-19中,可以看到“生存时间(剩余)”显示为“00:00:51:01”,表示该SA的剩余有效时间为51分01秒。

2) 查看北京的Cisco 2611

对于北京的Cisco 2611路由器来说,可以通过命令show crypto ipsec sa查看到隧道相关配置及状态信息,具体监控结果如下:

hiperr# show crypto ipsec sa

interface: FastEthernet0/0

Crypto map tag: hipermap, local addr. 135.252.52.240

local ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0)

current_peer: 218.82.51.172

PERMIT, flags={origin_is_acl,}

#pkts encaps: 1667, #pkts encrypt: 1667, #pkts digest 1667

#pkts decaps: 1626, #pkts decrypt: 1626, #pkts verify 1626

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0, #pkts decompress failed: 0

#send errors 1, #recv errors 0

local crypto endpt.: 135.252.52.240, remote crypto endpt.: 218.82.51.172

path mtu 1500, ip mtu 1500

current outbound spi: 2971F16D

inbound esp sas:

spi: 0x3bb1f3bd(146951604)

transform: esp-des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2000, flow_id: 1, crypto map: hipermap

sa timing: remaining key lifetime (k/sec): (4607515/3072)

IV size: 8 bytes

replay detection support: Y

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x40f053f3(695333229)

transform: esp-des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2001, flow_id: 2, crypto map: hipermap

sa timing: remaining key lifetime (k/sec): (4607359/3072)

IV size: 8 bytes

replay detection support: Y

outbound ah sas:

outbound pcp sas:

四、 HiPER和Netscreen

图6-28 方案——HiPER and Netscreen自动方式(网关到网关)

在本例中,如图6-28所示,通过使用带有预共享密钥的IKE协议,采用“自动”密钥方式在上海和北京办公室之间建立IPSec隧道,在上海使用HiPER VPN网关,通过ADSL接入,使用PPPoE拨号得到静态地址;在北京使用Netscreen。预共享密钥是h1i2p3e4r5。地址如下:

上海的HiPER:

WAN口: 218.80.107.110/24

静态网关:218.80.107.110/24

LAN口: 192.168.20.1/24

北京的Netscreen:

ethernet3口:202.101.36.46/24

静态网关: 202.101.36.1/24

LAN口: 192.168.2.1/24

1. 配置上海的HiPER VPN网关

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:sh_to_bj

“设置方式”:自动

“自动方式”:网关到网关

“远端网关地址(名)”:202.101.36.46

“远端内网地址”:192.168.2.0

“远端内网掩码”:255.255.255.0

“本地绑定”:PPPOE

“本地内网地址”:192.168.20.0

“本地内网掩码”:255.255.255.0

“预共享密钥”(安全选项):h1i2p3e4r5

“加密认证算法1”(安全选项):esp-3des-sha

2. 配置北京的Netscreen

这里只给出基于WEB UI方式下配置Netscreen的方法。

配置接口–安全区段

1) 进入“Network”à“Interfaces”,单击“ethernet7 ”后的“Edit”超链接,输入以下内容,然后单击“OK”按钮。

“Zone Name”:Trust

“IP Address/Netmask”:192.168.2.1/24

2) 进入“Network”à“Interfaces”,单击“ethernet3”后的“Edit”超链接,输入以下内容,然后单击“OK”按钮。

“Zone Name”:Untrust

“IP Address/Netmask”:202.101.36.46/24

配置地址

3) 进入“Objects”à“Addresses”à“ List”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Address Name”:Trust_LAN

“IP Address/Domain Name”:选中“IP/Netmask”

“IP/Netmask”:192.168.2.0/24

“Zone”:Trust

4) 进入“Objects”à“Addresses”à“ List”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Address Name”:sh_office

“IP Address/Domain Name”:选中“IP/Netmask”

“IP/Netmask”:192.168.20.0/24

“Zone”:Untrust

配置VPN

5) 进入“VPNs”à“AutoKey Advanced”à“Gateway”,单击“New”按钮,再输入以下内容。

“Gateway Name”:To_shanghai

“Security Level”:Custom

“Remote Gateway Type”:选中“Static IP Address”

“IP Address/Hostname”:218.80.107.110

“Preshared Key”:h1i2p3e4r5

“Outgoing Interface”:ethernet3

单击“Advanced”按钮,再输入以下高级设置参数:

“Security Level”:Custom

“Phase 1 Proposal”:pre-g2-3des-sha

“Mode(Initiator)”:Main

然后单击“Return”按钮,返回到上一页,再单击“OK”按钮。

6) 进入“VPNs”à“AutoKey IKE”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“VPN Name”:corp_branch

“Security Level”:Compatible

“Remote Gateway”:选中“Predefined”

“Predefined”:To_shanghai

配置路由

7) 进入“Network”à“Routing”à“Routing Table”,选中“trust-vr”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Network Address/Netmask”:0.0.0.0/0

“Gateway”:选中

“Interface”:ethernet3(untrust)

“Gateway IP Address”:202.101.36.1

配置策略

8) 进入“Policies”,“From”选中“Trust”,“To”选中“Untrust”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Source Address”:选中“Address Book”

“Address Book”:Trust_lan

“Destination Address”:选中“Address Book”

“Address Book”:sh_office

“Service”:ANY

“Action”:Tunnel

“VPN Tunnel”:corp_branch

“Modify matching VPN policy”:选中

“Position at Top”:选中

3. 查看状态

当双方配置完成后,上海的HiPER和北京的Netscreen通过流量或者手工触发建立起IPSec隧道。

1) 查看上海的HiPER

对于上海的HiPER来说,可以在VPN配置—>IPSec中,查看“IPSec信息列表”,得到IPSec隧道的相关配置及状态信息,如表6-20、表6-21、表6-22所示。

表6-20 网关到网关(HiPER和Netscreen)—IPSec信息列表

.png)

表6-21 网关到网关(HiPER和Netscreen)—IPSec信息列表(续表6-20)

.png)

表6-22 网关到网关(HiPER和Netscreen)—IPSec信息列表(续表6-21)

从表6-20中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”,“外出加密包个数”和“进入解密包个数”均有数值显示,可以看到“本地绑定”显示为“PPPOE”。

从表6-21中,可以看到 “协商模式”显示为“主模式”,“加密认证算法”显示为“esp-3des-sha”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-22中,可以看到“生存时间(剩余)”显示为“00:00:53:12”,表示该SA的剩余有效时间为53分12秒。

2) 查看北京的Netscreen

对于北京的Netscreen来说,可以通过命令get sa查看IPSec隧道的配置及状态信息,具体信息如下所示:

ns208-> get sa

total configured sa: 2

HEX ID S/D Gateway Port Algorithm SPI Life:sec kb Sta PID vsys

00000025 0< 218.80.108.123 500 esp:3des/sha1 0xb9b84f1b 2717 4094M A/- 29 0

00000025 0> 218.80.108.123 500 esp:3des/sha1 0x115820fe 2717 4094M A/- 28 0

(二)、对方动态连接到本地

对方动态连接到本地是指要配置HiPER VPN网关作为IPSec隧道的响应方,一般具备静态的IP地址;IPSec隧道的发起方往往不具备静态地址,可能是通过DHCP或者PPPoE等方式得到地址。本章讲述HiPER安全网关作为IPSec的响应方,同时对等方使用动态地址时的配置,采用野蛮模式进行协商。

一、 HiPER到HiPER

图6-29 方案——HiPER到HiPER(对方动态连接到本地)

在本例中,如图6-29所示,通过使用带有预共享密钥的IKE协议,采用“自动”密钥方式在上海分公司和北京总部之间建立IPSec隧道,上海和北京的网关都使用HiPER VPN网关。上海的HiPER VPN网关通过以太网接入,以DHCP方式获得IP地址。对“第一阶段”和“第二阶段”安全级别的配置:“第一阶段”使用HiPER的缺省策略,“第二阶段”选择策略“esp-aes192-sha”。地址及预设参数如下:

上海的HiPER:

WAN口IP地址: 可变的,不确定

LAN口IP地址: 192.168.1.1/24

认证用户名: hiper@utt.com.cn

预共享密钥: testing

北京的HiPER:

WAN口IP地址: 135.252.52.240/24

LAN口IP地址: 192.168.2.1/24

1. 配置上海的HiPER VPN网关

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:sh_bj

“设置方式”:自动

“自动方式”:动态连接到网关

“远端网关地址(名)”:135.252.52.240

“远端内网地址”:192.168.2.0

“本地绑定”:WAN1(eth2)

“本地内网地址”:192.168.1.0

“本地内网掩码”:255.255.255.0

“本地身份ID”:hiper@utt.com.cn

“身份类型”:Email地址

“预共享密钥”(安全选项):testing

“加密认证算法1”(安全选项):esp-aes192-sha

高级选项中:

“协议”:任意

2. 配置北京的HiPER VPN网关

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:bj_sh

“设置方式”:自动

“自动方式”:对方动态连接到本地

“远端网关地址”:0.0.0.0

“远端内网地址”:192.168.1.0

“远端内网掩码”:255.255.255.0

“远端身份ID”:hiper@utt.com.cn

“远端身份类型”:Email地址

“本地绑定”:WAN1(eth2)

“本地内网地址”:192.168.2.0

“本地内网掩码”:255.255.255.0

“预共享密钥”(安全选项):testing

“加密认证算法1(安全选项):esp-aes192-sha

高级选项中:

“协议”:任意

3. 查看状态

当双方配置完成后,上海和北京的HiPER通过流量或者手工触发建立起IPSec隧道。可以在VPN配置—>IPSec中,查看“IPSec信息列表”,得到IPSec隧道的相关配置及状态信息。

1) 查看上海的HiPER

如表6-23、表6-24、表6-25所示,为上海的HiPER(使用动态IP地址)的IPSec隧道的相关信息。

.png)

表6-23 一方动态(HiPER和HiPER)—发起方IPSec信息列表

.png)

表6-24一方动态(HiPER和HiPER)—发起方IPSec信息列表(续表6-23)

.png)

表6-25一方动态(HiPER和HiPER)—发起方IPSec信息列表(续表6-24)

从表6-23中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”,“外出加密包个数”和“进入解密包个数”均有数值显示,“本地绑定”显示为“eth2”。

从表6-24中,可以看到 “协商模式”显示为“野蛮模式”,“加密认证算法”显示为“esp-aes192-sha”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-25中,可以看到“生存时间(剩余)”显示为“00:00:55:48”,表示该SA的剩余有效时间为55分48秒;“筛选协议”显示为“0”,表示对所有传输的数据包进行加密认证保护。

2) 查看北京的HiPER

如表6-26、表6-27、表6-28所示,为北京的HiPER(使用固定IP地址)的IPSec隧道的相关信息。

.png)

表6-26一方动态(HiPER和HiPER)-响应方IPSec信息列表

.png)

表6-27一方动态(HiPER和HiPER)-响应方IPSec信息列表(续表6-26)

.png)

表6-28一方动态(HiPER和HiPER)-响应方IPSec信息列表(续表6-27)

从表6-26中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”,“远端网关”显示为“135.252.52.1”表示对端HiPER当前获得的地址为135.252.52.1,“外出加密包个数”和“进入解密包个数” 均有数值显示,“本地绑定”显示为“eth2”。

从表6-27中,可以看到“协商模式”显示为“野蛮模式”,“加密认证算法”显示为“esp-aes192-sha”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-28中,可以看到“生存时间(剩余)”显示为“00:00:59:49”,表示该SA的剩余有效时间为59分49秒;“筛选协议”显示为“0”,表示对所有传输的数据包进行加密认证保护。

动态连接到网关是指要配置的HiPER作为IPSec隧道的发起方,一般不具备静态的IP地址,可能是通过DHCP或者PPPoE等方式得到地址;IPSec隧道的响应方往往具备静态地址。本章讲述HiPER作为IPSec的发起方并且对方是静态地址的配置,采用野蛮模式进行协商。

一、 HiPER到HiPER

配置同 (HiPER到HiPER)。

二、HiPER到Netscreen

图6-30 方案——HiPER到Netscreen(动态连接到网关)

在本例中,如图6-30所示,通过使用带有预共享密钥的IKE协议,采用“自动”密钥方式在上海分公司和北京总部之间建立IPSec隧道,在上海使用HiPER VPN网关,在北京使用Netscreen。上海的HiPER通过PPPoE拨号上网,北京的Netcreen使用固定IP地址。双方均通过使用以3DES 加密并经SHA-1 认证的ESP。地址及预设参数如下:

上海的HiPER:

WAN口IP地址: 可变的,不确定

LAN口IP地址: 192.168.20.1/24

认证用户名: hipersh@abccompany.com

预共享密钥: h1i2p3e4r5

北京的Netscreen:

ethernet3口IP地址: 202.101.36.46/24

LAN口IP地址: 192.168.2.1/24

1. 配置上海的HiPER VPN网关

在VPN配置—>IPSec中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:sh_to_bj

“设置方式”:自动

“自动方式”:动态连接到网关

“远端网关地址(名)”:202.101.36.46

“远端内网地址”:192.168.2.0

“远端内网掩码”:255.255.255.0

“本地绑定”:PPPOE

“本地内网地址”:192.168.20.0

“本地内网掩码”:255.255.255.0

“本地身份ID”:hipersh@abccompany.com

“本地身份类型”:Email地址

“预共享密钥”(安全选项):h1i2p3e4r5

“加密认证算法1”(安全选项):esp-3des-sha

2. 配置北京的Netscreen

这里只给出基于WEB UI方式下配置Netscreen的方法。

配置接口–安全区段

1) 进入“Network”à“Interfaces”,单击“ethernet7 ”后的“Edit”超链接,输入以下内容,然后单击“OK”按钮。

“Zone Name”:Trust

“IP Address/Netmask”:192.168.2.1/24

2) 进入“Network”à“Interfaces”,单击“ethernet3”后的“Edit”超链接,输入以下内容,然后单击“OK”按钮。

“Zone Name”:Untrust

“IP Address/Netmask”:202.101.36.46/24

配置地址

3) 进入“Objects”à“Addresses”à“ List”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Address Name”:Trust_LAN

“IP Address/Domain Name”:选中“IP/Netmask”

“IP/Netmask”:192.168.2.0/24

“Zone”:Trust

4) 进入“Objects”à“Addresses”à“ List”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Address Name”:sh_office

“IP Address/Domain Name”:选中“IP/Netmask”

“IP/Netmask”:192.168.20.0/24

“Zone”:Untrust

配置VPN

5) 进入“VPNs”à“AutoKey Advanced”à“Gateway”,单击“New”按钮,再输入以下内容。

“Gateway Name”:To_shanghai

“Security Level”:Custom

“Remote Gateway Type”:选中“Dynamic IP Address”

“Peer ID”:hipersh@abccompany.com

“Preshared Key”:h1i2p3e4r5

“Outgoing Interface”:ethernet3

单击“Advanced”按钮,再输入以下高级设置参数:

“Security Level”:Custom

“Phase 1 Proposal(For Custom Security Level)”:pre-g2-3des-sha

“Mode(Initiator)”:Aggressive

“Outgoing Interface”:ethernet3

然后单击“Return”按钮,返回到上一页,再单击“OK”按钮。

6) 进入“VPNs”à“AutoKey IKE”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“VPN Name”:corp_branch

“Security Level”:Compatible

“Remote Gateway”:选中“Predefined”

“Predefined”:to_shanghai

配置路由

7) 进入“Network”à“Routing”à“Routing Table”,选中“trust-vr”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Network Address/Netmask”:0.0.0.0/0

“Gateway”:选中

“Interface”:ethernet3(untrust)

“Gateway IP Address”:202.101.36.1

配置策略

8) 进入“Policies”,“From”选中“DMZ”,“To”选中“Untrust”,单击“New”按钮,再输入以下内容,然后单击“OK”按钮。

“Source Address”:选中“Address Book”

“Address Book”:Trust_LAN

“Destination Address”:选中“Address Book”

“Address Book”:sh_office

“Service”:ANY

“Action”:Tunnel

“VPN Tunnel”:corp _branch

“Modify matching VPN policy”:选中

“Position at Top”:选中

3. 查看状态

当双方配置完成后,上海的HiPER和北京的Netscreen通过流量或者手工触发建立起IPSec隧道。

1) 查看上海的HiPER

对于上海的HiPER来说,可以在VPN配置—>IPSec中,查看“IPSec信息列表”,得到IPSec隧道的相关配置及状态信息,如表6-29、表6-30、表6-31所示。

.png)

表6-29 HiPER动态(HiPER和Netsceen)-IPSec信息列表

.png)

表6-30 HiPER动态(HiPER和Netsceen)-IPSec信息列表(续表6-29)

.png)

表6-31 HiPER动态(HiPER和Netsceen)-IPSec信息列表(续表6-30)

从表6-29中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”,“外出加密包个数”和“进入解密包个数” 均有数值显示。

从表6-30中,可以看到“本地绑定”显示为“PPPOE”,“协商模式”显示为“野蛮模式”,“加密认证算法”显示为“esp-3des-sha”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-31中,可以看到“生存时间(剩余)”显示为“00:00:50:09”,表示该SA的剩余有效时间为50分09秒。

2) 查看北京的Netscreen

对于北京的Netscreen来说,可以通过命令get sa查看IPSec隧道的配置及状态信息,具体信息如下所示:

ns208-> get sa

total configured sa: 9

HEX ID S/D Gateway Port Algorithm SPI Life:sec kb Sta PID vsys

0000001a 0< 218.80.150.39 500 esp:3des/sha1 0xb9b84f1a 3224 4095M A/- 21 0

0000001a 0> 218.80.150.39 500 esp:3des/sha10x115820fd 3224 4095M A/- 20 0

三、 HiPER到Fortigate

图6-31 方案——HiPER到Fortigate(动态连接到网关)

在本例中,如图6-31所示,通过使用带有预共享密钥的IKE协议,采用“自动”方式在上海分公司和北京总部之间建立IPSec隧道。在上海使用HiPER VPN网关,通过PPPoE拨号上网;在北京使用Fortigate 60,具有固定IP地址。双方均通过使用以AES192 加密并经SHA-1 认证的ESP。地址及预设参数如下:

上海的HiPER:

WAN口IP地址: 可变的,不确定

LAN口IP地址: 192.168.14.1/24

认证用户名: hipersh@abccompany.com

预共享密钥: testing

北京的Netscreen:

WAN1口IP地址: 222.152.185.105/24

LAN口IP地址: 192.168.10.1/24

1. 配置上海的HiPER VPN网关

在VPN配置—>IPSeC中,选择“添加”选项,然后在配置参数项中依次输入以下内容(没有列出的参数项无需配置),再单击“保存”按钮。

“设置名”:to_bj

“设置方式”:自动

“自动方式”:动态连接到网关

“远端网关地址(名)”:222.152.185.105

“远端内网地址”:192.168.10.0

“远端内网掩码”:255.255.255.0

“本地绑定”:PPPoE

“本地内网地址”:192.168.14.0

“本地内网掩码”:255.255.255.0

“本地身份ID”:hipersh@abccompany.com

“本地身份类型”:Email地址

“预共享密钥”(安全选项):testing

“加密认证算法1”(安全选项):esp-aes192-sha

高级选项中:

“协商模式”:野蛮模式

“DPD”:选中

2. 配置北京的Fortigate

这里只给出基于WEB UI方式下配置Fortigate的方法。

配置端口地址

1) 进入“系统管理”à“网络”à“接口”,单击“port1”后的编辑按钮,在“IP地址/网络掩码”中输入“192.168.10.1/255.255.255.0”,再单击“OK”按钮;

2) 进入“系统管理”à“网络”à“接口”,单击“port6”后的编辑按钮,在“IP地址/网络掩码”中输入“222.152.185.105/255.255.255.0”,再单击“OK”按钮;

配置地址和地址组

3) 进入“防火墙”à“地址”à“地址”,单击“新建”按钮,在地址名称中输入“local”,在“子网/IP范围”中输入“192.168.10.1/255.255.255.0”,再单击“OK”按钮;

4) 进入“防火墙”à“地址”à“地址”,单击“新建”按钮,在地址名称中输入“remote”,在“子网/IP范围”中输入“192.168.14.0/255.255.255.0”,再单击“OK”按钮;

配置IPSec协商参数

5) 第一阶段

进入“虚拟专网”à“IPSEC”,单击“创建阶段1”按钮,在配置参数中依次输入(或选择)以下内容,再单击“OK”按钮。

“网关名称”:sh_branch

“远程网关”: 连接用户

“模式”:野蛮模式

“阶段1交互计划” 中的 “1-加密算法”:3DES;“认证”:SHA1

“DH组”:2

“密钥周期”:28800

“认证方式”: 预共享密钥

“预共享密钥”:testing

高级选项中:

“对等体选项”:接收此对等体ID

“接受此对等体”:hipersh@abccompany.com

“Xauth”:禁用

“NAT穿越”:不选

6) 第二阶段

进入“虚拟专网”à“IPSEC”单击“创建阶段2”按钮,在配置参数中依次输入(或选择)以下内容,再单击“OK”按钮。

“通道名称”:bj_sh

“远程网关”:sh_branch

“阶段2交互计划”中,

“1-加密算法”:AES192 ;“认证算法”:SHA1

“启用数据重演检测”:不选

“启用完全转发安全性(PFS)”:不选

“密钥周期”:1800秒

“保持存活”: 启用

配置加密策略

7) internal到wan1

进入“防火墙”à“策略”,单击“Create New”按钮,在配置参数中依次输入(或选择)以下内容,再单击“OK”按钮。

“源接口/区”:port1

“源地址”: local

“目的接口/区”:port6

“目的地址”:remote

“时间表”:Always

“服务”:ANY

“模式”:IPSEC

“VPN通道”:sh_branch

3. 查看状态

当双方配置完成后,上海的HiPER和北京的Fortigate通过流量或者手工触发建立起IPSec隧道。

1) 查看上海的HiPER

对于上海的HiPER来说,可以在VPN配置—>IPSec中,查看“IPSec信息列表”,得到IPSec隧道的相关配置及状态信息,如表6-32、表6-33、表6-34所示。

.png)

表6-32 HiPER动态(HiPER和Fortigate)-IPSec信息列表

.png)

表6-33 HiPER动态(HiPER和Fortigate)-IPSec信息列表(续表6-32)

.png)

表6-34 HiPER动态(HiPER和Fortigate)-IPSec信息列表(续表6-33)

从表6-32中,可以看到“设置方式”显示为“自动”,“SA状态”显示为“已建立”,“外出加密包个数”和“进入解密包个数” 均有数值显示,“本地绑定”显示为“PPPOE”。

从表6-33中,可以看“协商模式”显示为“野蛮模式”,“加密认证算法”显示为“esp-aes192-sha”,“ESP外出SPI”和“ESP进入SPI”显示为自动协商时得到的数值。

从表6-34中,可以看到“生存时间(剩余)”显示为“00:00:45:18”,表示该SA的剩余有效时间为45分18秒。

2) 查看北京的Fortigate

对于北京的Fortigate来说,进入“虚拟专网”à“IPSEC”à“动态VPN监视器”中,可查看相关连接信息,如表6-35所示。

表6-35 IPSec隧道连接状态

沪公网安备 31011702003579号

沪公网安备 31011702003579号